درود مجدد به عزیزان فرا رسیدن ماه مبارک رمضانو به همه عزیزان تبریک میگم .

در ادامه آموزش ها به بحث Email میرسیم باز هم متذکر میشوم ما در این آموزش ها تنها اصول را شرح میدهیم و مسئولیت استفاده نادرست از آموزش ها به عهده خود فرد میباشد .

راههای دسترسی به ایمیل چیست ؟

طبق آموزش های بالا تاکنون روش هایی نظیر :

کیلاگر / رت / تروجان

سرقت کوکی ها | Cookie Theft

phishing attack یا حملات فیشینگ

Watering hole

حملات بروت فورس و دیکشنری اتک

حملات وای فای جعلی FAKE WAP

را توضیح دادیم شما با دانستن این روش ها در اولین قدم هوشیاری کافی برای جلوگیری از سرقت اطلاعات شخصی خودتان را دارید و در قدم دوم میتوانید سایر افراد را از خطر از دست دادن داده ها و اکانت های شخصی خودشان آگاه کنید .

در این تاپیک به مقوله پسورد ضعیف و حملات بروت فورس اشاره ویژه ای کردیم ، متاسفانه یا خوشبختانه مردم همیشه از پسورد های سخت برای اکانت های خودشون استفاده نمیکنند و همین مورد باعث میشه اکانت های نظیر ایمیل ، وبسایت و شبکه های اجتماعی آنها همیشه در معرض خطر باشه اگر تمامی موارد امنیتی را رعایت کنید اما پسورد تان قابل هک شدن باشد منتظر حمله یک هکر باشید .

پسورد ساده یا سخت بلاخره قابل شناسایی و هک شدن هست اما ما اینجا با مسئله زمان برای نفوذگر مطرح هستیم یک پسورد سخت زمان زیادی برای یک نفوذگر درست میکنه بطور مثال اگر بخواد پسورد یک ایمیل که شامل 10 کاراکتر عددی ، حروف و علائم باشه رو بزنه حالا حالا ها باید بروت فورس انجام بده ، اما اینجا یک نکته مهم هست .... اگر پسورد شما رو حدس بزنه چی ؟

بطور مثال شما این پسورد را انتخاب کردید

این نوع پسورد ها قابل ساختن و حمله هست از طریق دیکشنری اتک یعنی نفوذگر میاد یه نمونه رو آماده میکنه شامل 1000 پسورد و فقط کافیه حالت های اونو تغییر بده :

اگر از این حالت نتیجه نگیره میره دنبال pure bruteforce که از 0-9 A-Z و تمامی علائم دونه به دونه از 1 گراکتر تا الی اخر پیش میره تا به پسورد شما برسه این نوع حمله بسته به سرعت اینترنت و سیستم و تعداد کارکتری که شما گذاشتین زمانش مشخص میشه بطور مثال شما اگر پسورد 6 کارکتری بزارین خوب نفوذگر با یه اینترنت پر سرعت میتونه ظرف مدت 1 ماه پسوردتونو بزنه حتی با سخترین حالت

پس بنابراین تا اینجا فقط سختی پسورد مهم نیست بلکه طول اون هم مهمه اگر شما 10 کارکتر بزارین چندین سال باید زمان بزاره تا پسوردتونو بزنه تازه اگر نتونه اونو حدس بزنه !

یک وبسایتو در نظر بگیرید با یوزر admin و پسورد $5FS&6G تعداد کاراکتر کمه حدس اون مشکله ولی زمان بزاره هکر اونو بدست میاره ... چون کاراکتر کمه

در مورد ایمیل هم همینطوره اینکه یوزر و پسورد بروت فورس بشه الگوریتم های بای پس متعددی برای جلوگیری از بلاک شدن ip هکر وجود داره بطور مثال سالها قبل از طریق smtp که امتیازاتی رو برای برنامه نویس ها فراهم میکرد هکر میتونست بینهایت کاراکتر بروت فورس کنه تا پسوردو بدست بیاره ، در صورتی که ip هم بلاک بشه میتونه از پروکسی لیست استفاده کنه تا جلوی محدودیت لاگین روی ip رو بگیره .

همه اینا رو گفتم تا از پسورد سخت به همراه کارکتر زیاد استفاده کنید تا اگر هکری به سراغتون اومد حالا حالا ها درگیر باشه و پیشنهاد میکنم هر چند وقت یکبار حتما پسوردتونو عوض کنید .

ابزارهایی همانند hydra و namp و... امکان حمله بروت فورس به سامانه های مختلفو به هکر ها میده بطور مثال در مثال زیر از طریق ابزار nmap سرویس ssh یک وبسایت مورد بروت فورس قرار میگیره :

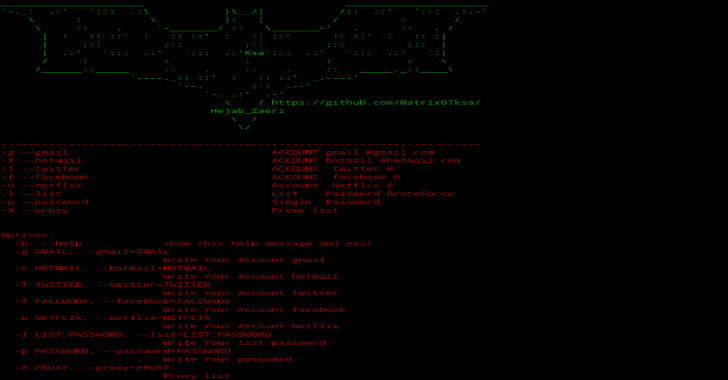

و یا به واسطه ابزار hydra نفوذگر پسورد gmail رو بروت میزنه

با ما همراه باشین تا بریم سراغ بقیه داستان...

در ادامه آموزش ها به بحث Email میرسیم باز هم متذکر میشوم ما در این آموزش ها تنها اصول را شرح میدهیم و مسئولیت استفاده نادرست از آموزش ها به عهده خود فرد میباشد .

راههای دسترسی به ایمیل چیست ؟

طبق آموزش های بالا تاکنون روش هایی نظیر :

کیلاگر / رت / تروجان

سرقت کوکی ها | Cookie Theft

phishing attack یا حملات فیشینگ

Watering hole

حملات بروت فورس و دیکشنری اتک

حملات وای فای جعلی FAKE WAP

را توضیح دادیم شما با دانستن این روش ها در اولین قدم هوشیاری کافی برای جلوگیری از سرقت اطلاعات شخصی خودتان را دارید و در قدم دوم میتوانید سایر افراد را از خطر از دست دادن داده ها و اکانت های شخصی خودشان آگاه کنید .

در این تاپیک به مقوله پسورد ضعیف و حملات بروت فورس اشاره ویژه ای کردیم ، متاسفانه یا خوشبختانه مردم همیشه از پسورد های سخت برای اکانت های خودشون استفاده نمیکنند و همین مورد باعث میشه اکانت های نظیر ایمیل ، وبسایت و شبکه های اجتماعی آنها همیشه در معرض خطر باشه اگر تمامی موارد امنیتی را رعایت کنید اما پسورد تان قابل هک شدن باشد منتظر حمله یک هکر باشید .

پسورد ساده یا سخت بلاخره قابل شناسایی و هک شدن هست اما ما اینجا با مسئله زمان برای نفوذگر مطرح هستیم یک پسورد سخت زمان زیادی برای یک نفوذگر درست میکنه بطور مثال اگر بخواد پسورد یک ایمیل که شامل 10 کاراکتر عددی ، حروف و علائم باشه رو بزنه حالا حالا ها باید بروت فورس انجام بده ، اما اینجا یک نکته مهم هست .... اگر پسورد شما رو حدس بزنه چی ؟

بطور مثال شما این پسورد را انتخاب کردید

کد:

Ali2021@1366

کد:

Ali2021@1366 Ali2021@1369 Ali2021@1370 1370@ali2021 ali@2021 ali@21366 Ali@2020 ....

پس بنابراین تا اینجا فقط سختی پسورد مهم نیست بلکه طول اون هم مهمه اگر شما 10 کارکتر بزارین چندین سال باید زمان بزاره تا پسوردتونو بزنه تازه اگر نتونه اونو حدس بزنه !

یک وبسایتو در نظر بگیرید با یوزر admin و پسورد $5FS&6G تعداد کاراکتر کمه حدس اون مشکله ولی زمان بزاره هکر اونو بدست میاره ... چون کاراکتر کمه

در مورد ایمیل هم همینطوره اینکه یوزر و پسورد بروت فورس بشه الگوریتم های بای پس متعددی برای جلوگیری از بلاک شدن ip هکر وجود داره بطور مثال سالها قبل از طریق smtp که امتیازاتی رو برای برنامه نویس ها فراهم میکرد هکر میتونست بینهایت کاراکتر بروت فورس کنه تا پسوردو بدست بیاره ، در صورتی که ip هم بلاک بشه میتونه از پروکسی لیست استفاده کنه تا جلوی محدودیت لاگین روی ip رو بگیره .

همه اینا رو گفتم تا از پسورد سخت به همراه کارکتر زیاد استفاده کنید تا اگر هکری به سراغتون اومد حالا حالا ها درگیر باشه و پیشنهاد میکنم هر چند وقت یکبار حتما پسوردتونو عوض کنید .

ابزارهایی همانند hydra و namp و... امکان حمله بروت فورس به سامانه های مختلفو به هکر ها میده بطور مثال در مثال زیر از طریق ابزار nmap سرویس ssh یک وبسایت مورد بروت فورس قرار میگیره :

کد:

nmap -p 22 --script ssh-brute --script-args userdb=users.lst,passdb=pass.lst \

کد:

hydra -l ********@gmail.com -P passwords.txt -s 465 -S -v -V -t 4 smtp.gmail.com smtp

نظر