مایکروسافت روز چهارشنبه جزئیات بیشتری در مورد تاکتیکها، تکنیکها و رویههایی را که توسط مهاجمان پشت سر هک SolarWinds اتخاذ شده است برای ماندن در زیر رادار و جلوگیری از شناسایی به اشتراک گذاشت، زیرا شرکتهای امنیت سایبری در تلاشند تا تصویری واضح تری از یکی از بیشترین حملات پیچیده در تاریخ اخیر را شناسایی کنند.

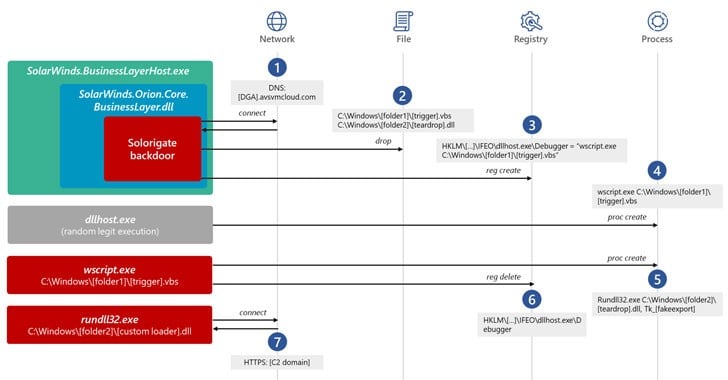

این شرکت تهدید کننده را “اپراتورهای ماهر و روشمندی که از بهترین اقدامات امنیتی عملیاتی (OpSec) پیروی می کنند” خواند، اظهار داشت که مهاجمان از تلاش خود خارج شدند تا اطمینان حاصل کنند که Backdoor اولیه (Sunburst یا Solorigate) و موارد پس از آن (Teardrop and Raindrop) تا آنجا که ممکن است از هم جدا شوند تا مانع تلاش برای شناسایی فعالیت مخرب آنها شود.

محققان تیم تحقیقاتی (Microsoft 365 Defender، Microsoft Threat Intelligence Center (MSTIC و مرکز عملیات دفاع سایبری مایکروسافت (CDOC) گفتند: مهاجمان پشت Solorigate اپراتورهای ماهر مبارزاتی هستند که با دقت برنامهریزی و اجرای حمله را انجام دادهاند و همچنان درحال فرار از شناسایی هستند.

در حالی که هویت دقیق گروهی که تحت عنوان (StellarParticle (CrowdStrike) ،UNC2452 (FireEye) ،SolarStorm (Palo Alto Unit 42 و (Dark Halo (Volexity ردیابی شده است، ولی هنوز ناشناخته مانده است، دولت ایالات متحده در اوایل این ماه رسماً فعالیت جاسوسی را به گروهی که احتمالاً منشأ روسی دارند نسبت داد.

انواع تاکتیک ها برای شناسایی نشدن

جدول زمانی حملات مایکروسافت نشان میدهد که دربپشتی Sunburst DLL کاملاً کاربردی در ۲۰ فوریه در سیستمعامل Orion SolarWinds جمعآوری و مستقر شده است و متعاقباً در اواخر ماه مارس به صورت بروزرسانی دستکاری شده توزیع شد.

پاسخ در مورد چگونگی و زمان وقوع انتقال از Sunburst به Raindrop سرنخهای قطعی کمی داشته است، حتی به نظر میرسد که مهاجمان عمداً اجرای لودر Cobalt Strike را از فرآیند SolarWinds به عنوان معیار OpSec جدا کردهاند.

ایده این است که در صورت کشف Cobalt Strike implants در شبکههای هدف، این باینری به خطر افتاده SolarWinds و حمله Supply Chain را که منجر به استقرار آن در وهله اول شد، نشان نمیدهد.

یافتهها همچنین نشان میدهد نرمافزار تروجان شده SolarWinds هسته اصلی جاسوسی را تشکیل میدهد:

- اجتناب روشمند از نشانگرهای مشترک برای هر میزبان در معرض خطر با استقرار سفارشی Cobalt Strike DLL در هر سیستم

- استتار ابزارهای مخرب و باینری برای تقلید از پروندهها و برنامههای موجود در دستگاه در معرض خطر

- غیرفعال کردن ثبت وقایع(event logging) با استفاده از AUDITPOL قبل از فعالیت و فعال کردن مجدد آن پس از اتمام فعالیت

- ایجاد قوانین فایروال ویژه برای به حداقل رساندن بستههای خروجی برای پروتکلهای خاص قبل از اجرای فعالیتهای سرشماری شبکه که پس از بررسی شبکه حذف شدند

- اجرای فعالیتهای جانبی فقط پس از غیرفعال کردن سرویسهای امنیتی در میزبانهای هدف

- استفاده از Timestomping برای تغییر زمانها و استفاده از روشها و ابزارهای پاککردن برای جلوگیری از کشف فایلهای مخرب DLL

مایکروسافت گفت: “این حمله همزمان پیچیده و عادی بود.” این بازیگر مهارت گستردهای در تاکتیکهای مورد استفاده برای نفوذ، گسترش و تداوم در زیرساختهای تحتتأثیر را نشان داد، اما بسیاری از تاکتیکها، تکنیکها و رویهها به طور جداگانه، معمولی بودند.

برای محافظت در برابر چنین حملاتی در آینده این شرکت توصیه میکند که سازمانها “zero trust mentality” را برای دستیابی به حداقل دسترسی ممتاز و به حداقل رساندن خطرات از طریق امکانپذیر سازی احراز هویت چند عاملی، اتخاذ کنند.

یک نظر