تحقیقات جدید منتشر شده توسط سیسکو تالوس نشان میدهد یک کمپین بدافزار جدید بنام ObliqueRAT سازمانهای جنوب آسیا را هدف قرار داده است که از اسناد مخرب مایکروسافت آفیس با ماکرو برای گسترش RAT استفاده میکند.

این بدافزار که برای اولین بار در فوریه سال ۲۰۲۰ کشف شد، به یک مهاجم مرتبط با Transparent Tribe (معروف به Operation C-Major ،Mythic Leopard یا APT36) مرتبط است، یک گروه بسیار پرکار پاکستانی که به دلیل حملات خود علیه فعالان حقوق بشر در این کشور و همچنین پرسنل نظامی و دولتی در هند معروف است.

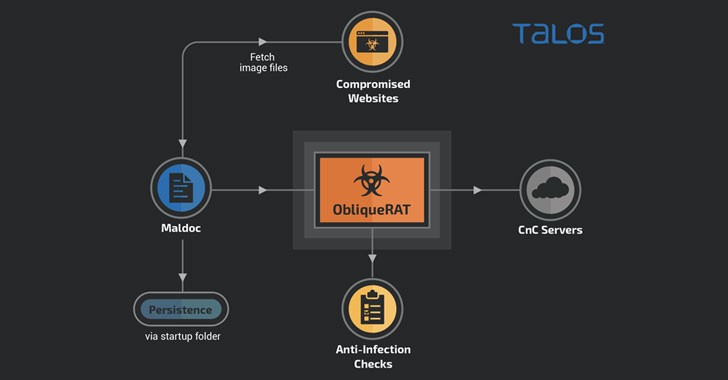

علاوه بر استفاده از کدهای ماکرو کاملاً متفاوت برای بارگیری و گسترش RAT و Payload آن، اپراتورهای این کمپین پروسه تحویل و انتشار بدافزار را با پنهانکردن بدافزار در فایلهای تصویری bitmap به ظاهر سالم (فایلهای .BMP) در شبکهای از وبسایتهای تحت کنترل، بروز کردهاند.

Asheer Malhotra محقق Talos گفت: نمونه دیگری از یک maldoc از تکنیکی مشابه استفاده میکند با این تفاوت که Payload بارگذاری شده در وبسایت آسیب دیده یک تصویر BMP است که حاوی یک فایل ZIP است، و این فایل نیز حاوی پیلود ObliqueRAT است. ماکروهای مخرب وظیفه استخراج فایل ZIP و سپس بارگیری پیلود ObliqueRAT را در انتها دارند.

هدف این کمپین این است که قربانیان را برای باز کردن ایمیلهای حاوی اسناد آلوده فریب دهد که پس از باز شدن، قربانیان را از طریق URLهای مخرب به ObliqueRAT (نسخه ۶.۳.۵ از نوامبر ۲۰۲۰) هدایت میکند و در نهایت دادههای حساس را در سیستم هدف مورد حمله قرار میدهد.

اما فقط زنجیره توزیع این بدافزار نیست که ارتقا یافته است. از زمان انتشار اولین نسخه این بدافزار حداقل چهار نسخه مختلف از ObliqueRAT از آن کشف شده است، تالوس گمان میکند این تغییرات احتمالاً در واکنش به کشف و افشای نسخههای قبلی بدافزار صورت گرفته است و در عین حال بسیاری از قابلیتهای آن از جمله ضبط تصاویر وبکم و گرفتن اسکرینشات گسترش یافتهاند.

البته استفاده از steganography برای ارائه Payloadهای مخرب و همچنین سوءاستفاده از وبسایتهای هک شده برای میزبانی بدافزارها چیز جدیدی نیست.

محققان گفتند: این کمپین جدید نمونهای معمولی از نحوه واکنش هکرها در برابر افشای حملات و تکامل زنجیرههای انتشار بدافزار برای فرار از شناسایی است. اصلاحات در Payloadهای ObliqueRAT و استفاده از تکنیکهای پنهانسازی جدید این را نشان میدهد که این بدافزار میتواند برای فرار از مکانیسمهای سنتی تشخیص مبتنی بر امضا (signature-based) مورد استفاده قرار گیرد.

یک نظر