با ادامه تحقیقات در مورد حمللات زنجیرهای SolarWinds محققان امنیت سایبری سومین نوع بدافزار را کشف کردند که در محیط ساخت برای تزریق Backdoor به سیستم نظارت بر شبکه Orion مستقر شده بود.

این ابزار بدخیم که “Sunspot” نامیده میشود، به لیست فزایندهای از نرمافزارهای مخرب قبلاً فاش شده مانند Sunburst و Teardrop اضافه میشود.

Sudhakar Ramakrishna مدیر عامل جدید SolarWinds توضیح داد: این کد بسیار پیچیده و بدیع برای تزریق کد مخرب Sunburst به سیستمعامل SolarWinds Orion بدون ایجاد شک و سوءظن در تیم توسعه دهندگان نرمافزار ساخته شده است.

در حالی که شواهد اولیه نشان میدهد که اپراتورهای جاسوسی موفق به ایجاد سازه نرمافزاری در پلتفرم SolarWinds Orion در اوایل اکتبر ۲۰۱۹ برای تحویل درب پشتی Sunburst شدند، آخرین یافتهها یک جدول زمانی جدید را نشان میدهد که اولین نقض شبکه SolarWinds را در ۴ سپتامبر ۲۰۱۹ مشخص میکند، و در نهایت همه اینها با هدف استقرار Sunspot انجام شده است.

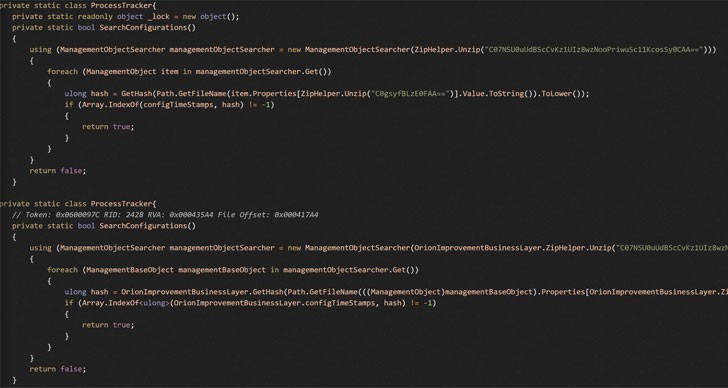

محققان Crowdstrike در تحلیلی روز دوشنبه گفتند: Sunspot فرایندهای در حال اجرا را برای افرادی که در جمع آوری محصول Orion شرکت دارند نظارت میکند و یکی از فایلهای منبع را جایگزین میکند تا کد Backdoor Sunburst را در آن بگنجاند.

پس از نصب، بدافزار (“taskhostsvc.exe”) به خود امتیازات خطایابی را اعطا میکند و وظیفه خود را برای ربودن گردشکار ساخت Orion با نظارت بر اجرای فرایندهای نرمافزاری بر روی سرور تعیین میکند، و متعاقباً یک فایل سورسکد را در فهرست ساخت با یک نوع مخرب برای تزریق Sunburst در حین ساخت Orion جایگزین میکند.

مقامات دولت آمریكا هفته گذشته رسماً عملیات Solorigate را به یك دشمن “به احتمال زیاد از مبدا روسیه” منتسب كردند.

یک نظر