بدافزار نوظهور اندروید با نام Albiriox اجرای کامل تقلب مبتنی بر دستگاه (On-Device Fraud) را ممکن میسازد.

Albiriox یک بدافزار جدید اندرویدی با مدل «بدافزار به عنوان سرویس» (MaaS) است که قابلیتهای پیشرفته برای تقلب روی دستگاه، دستکاری صفحه، و کنترل لحظهای دستگاههای آلوده ارائه میدهد. این بدافزار یک لیست سختکد شده از بیش از ۴۰۰ اپلیکیشن هدف را شامل میشود که برنامههای بانکی، فینتک، کیف پولهای کریپتو، پردازشگرهای پرداخت و پلتفرمهای ترید را در بر میگیرد.

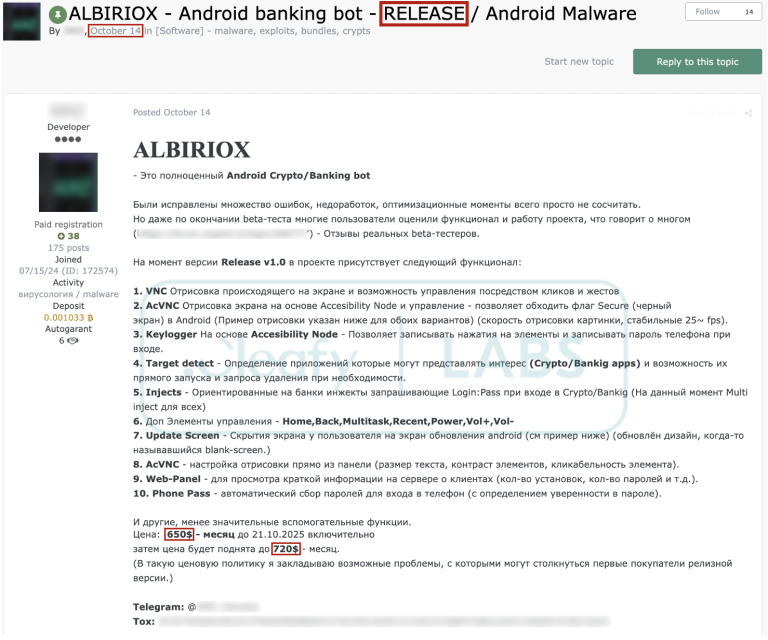

Albiriox نخستین بار در سپتامبر ۲۰۲۵ و در نسخه بتای خصوصی برای اعضای شناختهشده مشاهده شد و در اکتبر ۲۰۲۵ به یک سرویس عمومی MaaS تبدیل شد. کد مخرب شامل یک ماژول دسترسی از راه دور مبتنی بر VNC برای دستکاری مستقیم دستگاه و یک سیستم در حال توسعهی Overlay جهت سرقت اطلاعات لاگین است. با وجود اینکه هنوز در مراحل اولیه توسعه قرار دارد، این بدافزار از تکنیکهای پیشرفتهی فرار، کنترل پویا، و هدفگیری گسترده در اپلیکیشنهای مالی برخوردار است. پستهای تبلیغاتی، بحثهای تلگرام و نمونههای اولیه APK نشاندهندهی پروژهای ساختارمند و پرسرعت هستند. مدل اشتراک این بدافزار از ۶۵۰ دلار در ماه تا ۲۱ اکتبر ۲۰۲۵ شروع شده و پس از آن به ۷۲۰ دلار افزایش یافته است. Albiriox در مسیر رشد سریع بین مهاجمان قرار دارد که بهدنبال ابزارهای قابلگسترش برای تقلب موبایلی هستند.

کمپینهای اولیه Albiriox در فاز بتا شناسایی شدهاند و احتمالاً توسط یک افیلیت با سابقهی بالا اداره میشدند. این کمپین بهطور خاص کاربران اتریشی را هدف قرار داده و با پیامکهای آلمانیزبان حاوی لینکهای کوتاه به سایتهای جعلی هدایت میکرد. نسخه ابتدایی، خود را به عنوان Google Play Store جا میزد و قربانیان را به دانلود یک اپلیکیشن جعلی «Penny Market» ترغیب میکرد که یک Dropper APK از سرورهای مهاجم تحویل میداد.

اندکی بعد روش توزیع تکامل یافت. بهجای ارائه مستقیم APK، صفحه فرود از کاربر میخواست شماره موبایل خود را وارد کند و ادعا میکرد لینک دانلود از طریق واتساپ ارسال میشود. جریان جدید شامل انتخاب ارائهدهنده سوخت، چرخاندن یک «چرخ شانس» جعلی و ثبت شماره بود. بررسیهای جاوااسکریپت تضمین میکرد فقط شمارههای اتریشی پذیرفته شوند و تمام دادههای جمعآوری شده به ربات تلگرام مهاجمان ارسال میشد.

Albiriox از تکنیکهای رایج بدافزارهای بانکی اندروید استفاده میکند، شامل کنترل از راه دور مبتنی بر VNC و حملات Overlay. در کمپینهای اولیه، قربانیان یک اپ جعلی «Penny Market» را دریافت میکردند که نقش Dropper داشت. Dropper از JSONPacker برای مبهمسازی استفاده کرده و فوراً یک صفحه جعلی System Update اجرا میکند تا مجوزهای حیاتی، خصوصاً “Install Unknown Apps”، را دریافت کند. پس از اعطای مجوز، Payload نهایی Albiriox نصب میشود و امکان دور زدن تشخیص استاتیک فراهم میشود.

این بدافزار شامل یک لیست سختکد شده از بیش از ۴۰۰ اپلیکیشن هدف (بانکی، فینتک، پرداخت، کریپتو، کیف پولها و ترید) است که در کلاس داخلی AppInfos ذخیره شده و برای فعالسازی Overlays و برداشت اطلاعات لاگین استفاده میشود.

Albiriox با استفاده از سوکتهای TCP رمزنگارینشده با C2 ارتباط برقرار میکند. در شروع، یک Handshake شامل شناسههای دستگاه (HWID، مدل، نسخه سیستمعامل) ارسال میکند. ارتباط مبتنی بر پیامهای JSON ساختارمند و Heartbeat نوع Ping/Pong برای حفظ کنترل پایدار است.

مجموعه فرمانها نشاندهندهی قابلیتهای گسترده در سطح دستگاه برای On-Device Fraud است. امکانات اصلی شامل: ماژول VNC برای کنترل لحظهای، اتوماسیون UI (کلیک، سوایپ، متن)، قابلیتهای مرتبط با تقلب (استخراج رمز عبور، دستکاری Accessibility)، ابزارهای پنهانکاری (Overlay سیاهصفحه، کنترل صدا), مدیریت اپلیکیشنها، و همگامسازی مستمر با C2. این قابلیتها در مجموع به مهاجمان امکان کنترل کامل از راه دور و انجام تراکنشهای جعلی مستقیم داخل اپلیکیشنهای قانونی را میدهند بدون اینکه قربانی متوجه شود.

در گزارش منتشر شده توسط Cleafy آمده است:

«برجستهترین قابلیت تأییدشده Albiriox توانایی آن به عنوان یک Remote Controller کامل است. این قابلیت امکان دسترسی غیرمجاز لحظهای و مشاهده بصری دستگاه قربانی را برای مهاجمان فراهم میکند. این رفتار مشابه فناوریهای قانونی دسترسی از راه دور (مثل VNC) است که امکان پخش زنده نمایشگر دستگاه و تعامل از راه دور با آن را ارائه میدهد. چنین رفتاری شاخص یک RAT موبایل یا تروجان بانکی بسیار پیشرفته است که بر ربودن نشست و تقلب مبتنی بر دستگاه تکیه دارد.»

پژوهشگران یک آلودگی فعال Albiriox را ثبت کردند که دو حالت VNC آن را نشان میداد: حالت استاندارد جریان تصویری و حالت Accessibility مبتنی بر AC VNC. AC VNC یک نمای کامل UI-node ارائه میدهد که محدودیتهای FLAG_SECURE اندروید را دور میزند و به بدافزار اجازه مشاهده اپلیکیشنهای بانکی و کریپتویی را میدهد که بهطور معمول اسکرینشات یا ضبط صفحه را مسدود میکنند.

Albiriox همچنین چند نوع Overlay پیادهسازی میکند: صفحه جعلی System Update، صفحه سیاه کامل برای پنهان کردن فعالیت تقلبی هنگام کنترل از طریق VNC، و Overlayهای عمومی که هنگام باز شدن اپلیکیشنهای مالی هدف فعال میشوند. این Overlays از سرقت اطلاعات ورود، پنهان کردن اقدامات مهاجم و حفظ فریب کاربر پشتیبانی میکنند.

برای فرار از شناسایی، اپراتورهای بدافزار یک Builder سفارشی ارائه میدهند که سرویس مشهور Golden Crypt را ادغام میکند و امکان بستهبندی Albiriox به صورت «کاملاً غیرقابلتشخیص» (FUD) را فراهم میسازد.

گزارش ادامه میدهد:

«فراتر از پیامهای جذب افیلیتها و اطلاعیههای اولیه نسخه بتا، فعالیتهای مانیتورینگ Cleafy یک گروه بحث اضافی مرتبط با توسعهدهندگان Albiriox را آشکار کرد. در این مکالمه، یک کاربر مستقیماً پرسید که آیا بدافزار کاملاً غیرقابلتشخیص (FUD) است یا خیر؛ موضوعی رایج در بین مهاجمانی که بهدنبال ابزارهای فرار از آنتیویروس هستند. در پاسخ، توسعهدهندگان Albiriox توضیح دادند که Builder سفارشی به عنوان بخشی از سرویس MaaS ارائه میشود.»

این موضوع جایگاه Albiriox را بهعنوان یک سرویس MaaS متمرکز بر پنهانکاری با تحویل دو مرحلهای و takeover مبتنی بر Accessibility تقویت میکند.

گزارش نتیجهگیری میکند:

«Albiriox تمام ویژگیهای اصلی بدافزارهای مدرن ODF را شامل میشود؛ مانند کنترل از راه دور مبتنی بر VNC، اتوماسیون مبتنی بر Accessibility، Overlayهای هدفمند و برداشت پویا از اطلاعات ورود. این قابلیتها باعث میشود مهاجمان با فعالیت مستقیم در نشست کاربر، مکانیزمهای احراز هویت و تشخیص تقلب را دور بزنند. در نتیجه، Albiriox تهدیدی در حال تکامل سریع است که تغییر بزرگ بهسوی بدافزارهای موبایلی مبتنی بر ODF را نشان میدهد.»

یک نظر