بر اساس تحقیقات جدید باجافزار SunCrypt که سال گذشته چندین هدف را آلوده کرده بود، ممکن است نسخه بروز شده باجافزار QNAPCrypt باشد که سیستمهای ذخیره فایل مبتنی بر Linux را هدف قرار داده است.

Joakim Kennedy محقق آزمایشگاه Intezer، در تجزیه و تحلیل بدافزار گفت: در حالی كه این دو باجافزار توسط افراد متمایز در دارکوب اداره میشوند، اما ارتباطات فنی قوی در استفاده از كدها و فنون در این دو بدافزار وجود دارد كه این دو باجافزار را به یك نویسنده دیگر مرتبط میكند.

QNAPCrypt (یا eCh0raix) برای اولین بار در ژوئیه ۲۰۱۹ شناسایی شد، مشخص شد این خانواده باجافزار دستگاههای ذخیرهسازی شبکه (NAS) از شرکتهای تایوانی QNAP Systems and Synology را هدف قرار میدهند.

از آن زمان به بعد این باجافزار تا یک گروه جرائم سایبری روسی که “FullOfDeep” نامیده میشود ردیابی شد.

Intezer پانزده کمپین باجافزار که با استفاده از QNAPCrypt به لیستی از کیف پولهای بیتکوین حمله و باجخواهی میکردند را از کار انداخت.

از طرف دیگر SunCrypt به عنوان یک باجافزار مبتنی بر ویندوز که در اصل با زبان Go در اکتبر ۲۰۱۹ نوشته شده بود ظهور کرد، و در اواسط سال ۲۰۲۰ به نسخه C/C++ منتقل شد.

این گروه علاوه بر سرقت اطلاعات قربانیان قبل از رمزگذاری پروندهها و تهدید به افشای اطلاعات، از حملات انکار سرویس (DDoS) به عنوان یک تاکتیک ثانویه اخاذی برای تحت فشار قرار دادن قربانیان برای پرداخت باج استفاده کرده است.

اخیراً این باجافزار برای هدف قرار دادن یک شرکت تشخیص پزشکی مستقر در نیو ساوت ولز به نام PRP Diagnostic Imaging در تاریخ ۲۹ دسامبر مستقر شده است که موفق به سرقت “حجم کمی از پروندههای بیماران” از دو سرور این شرکت شده است.

این دو خانواده باجافزار حملات خود را علیه سیستمعاملهای مختلف معطوف کردهاند، همچنین پیش از این گزارشهایی در مورد ارتباطات SunCrypt با سایر گروههای باجافزار منتشر شده بود.

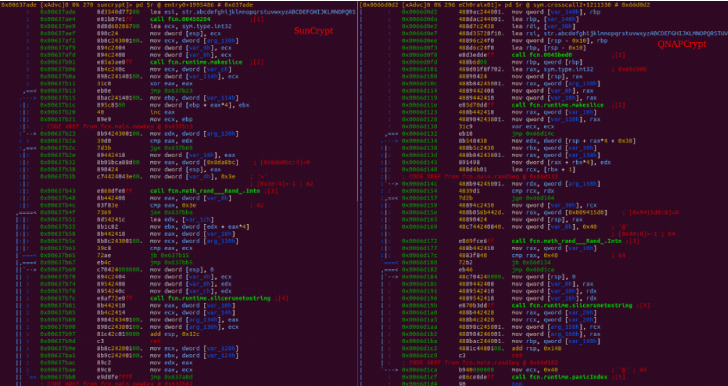

با توجه به تجزیه و تحلیل Intezer از کدهای SunCrypt Go، نه تنها این باجافزار توابع رمزگذاری مشابهی با QNAPCrypt دارد، بلکه در انواع پروندههای رمزگذاری شده و روشهای تولید کلید رمزگذاری و همچنین مکان سرورها با دیگر بدافزار موردنظر دارای اشتراکهایی است.

با در نظر گرفتن همپوشانیها و تفاوتهای رفتاری بین این دو گروه، اینتزر مظنون است كه باجافزار eCh0raix به اپراتورهای SunCrypt منتقل و ارتقا یافته است.

محققان نتیجه گرفتند با این که شواهد و مدارک فنی به شدت پیوندی بین QNAPCrypt و نسخه قبلی SunCrypt را نشان میدهند، اما روشن است که هر دو باجافزار توسط افراد مختلف اداره میشوند.

یک نظر