هکرها در حال سوءاستفاده از نقصی در سیستم دعوتنامهی Discord هستند تا لینکهای دعوت منقضیشده یا حذفشده را دوباره فعال کرده و کاربران را به سایتهای مخربی هدایت کنند که بدافزارهایی نظیر remote access trojan (RAT) و اطلاعاتدزدها را نصب میکنند.

این کمپین بدافزاری با تکیه بر ضعف طراحی سیستم دعوتنامهی Discord انجام میشود و از چند مرحله برای دور زدن آنتیویروسها استفاده میکند.

🔁 احیای لینکهای دعوت منقضیشده

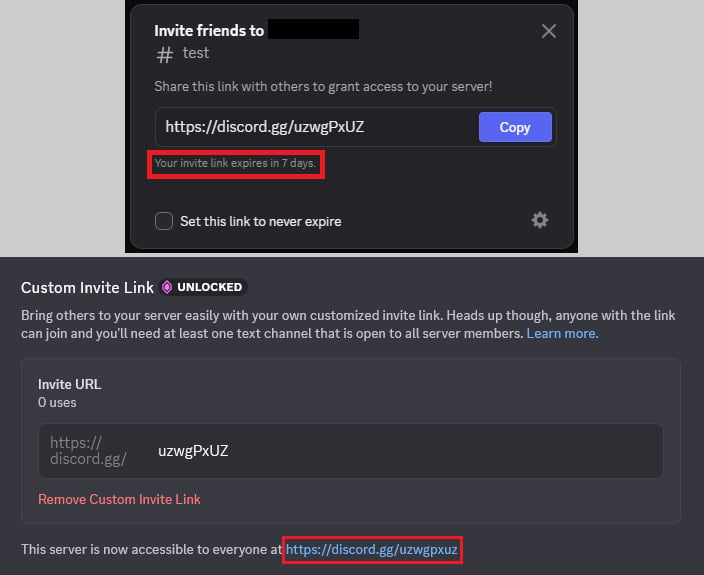

لینکهای دعوت Discord شامل کدی منحصربهفرد هستند که به کاربر اجازه میدهد به یک سرور خاص بپیوندد. این کدها میتوانند موقتی، دائمی یا شخصیسازیشده باشند (که برای سرورهای سطح ۳ با ویژگیهای ویژه فعال میشود).

محققان Check Point دریافتند که وقتی یک سرور سطح ۳ امتیاز خود را از دست میدهد، لینک دعوت شخصیسازیشده آزاد شده و میتواند توسط سرور دیگری بازپس گرفته شود. این موضوع حتی در مورد لینکهای موقتی منقضیشده یا دائمی حذفشده نیز صادق است.

Check Point توضیح میدهد:

«مکانیسم ساخت لینک دعوت بهطور غیرمنتظرهای به شما اجازه میدهد که از کدهای دعوت موقتی منقضیشده و در برخی موارد حتی دائمی حذفشده، مجدداً استفاده کنید.»

مشکل دیگر آن است که وقتی یک کد موقتی را بهعنوان لینک دائمی دوباره استفاده میکنید، زمان انقضای آن تغییری نمیکند، که باعث سردرگمی مدیران سرورها و بهرهبرداری هکرها میشود.

حتی مسئلهای در ثبت کدهای شامل حروف بزرگ و کوچک وجود دارد؛ Discord لینکهای Vanity را فقط با حروف کوچک ذخیره و مقایسه میکند، بنابراین یک کد مشابه با ترکیب متفاوت حروف میتواند برای دو سرور مجزا معتبر باشد.

🎯 هدایت به سرورهای مخرب

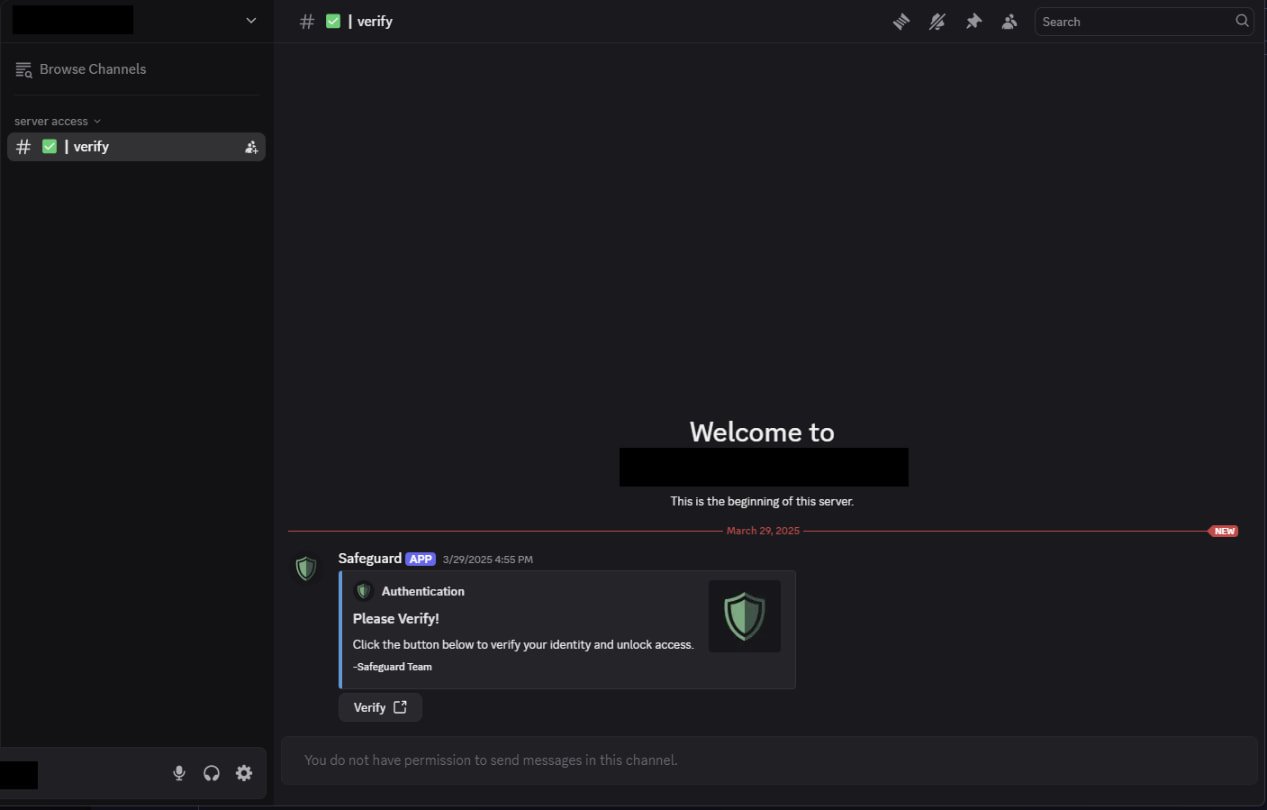

هکرها لینکهای حذفشده یا منقضیشدهی دعوت را رصد کرده و آنها را در شبکههای اجتماعی یا وبسایتهای رسمی به اشتراک میگذارند. برای جلب اعتماد، سرورهای مخرب را شبیه به سرورهای معتبر طراحی میکنند.

در این سرورها تنها یک کانال با نام #verify قابل مشاهده است که کاربر را دعوت به گذراندن فرآیند تأیید هویت میکند. اما این تأیید به حملهای موسوم به ClickFix منتهی میشود.

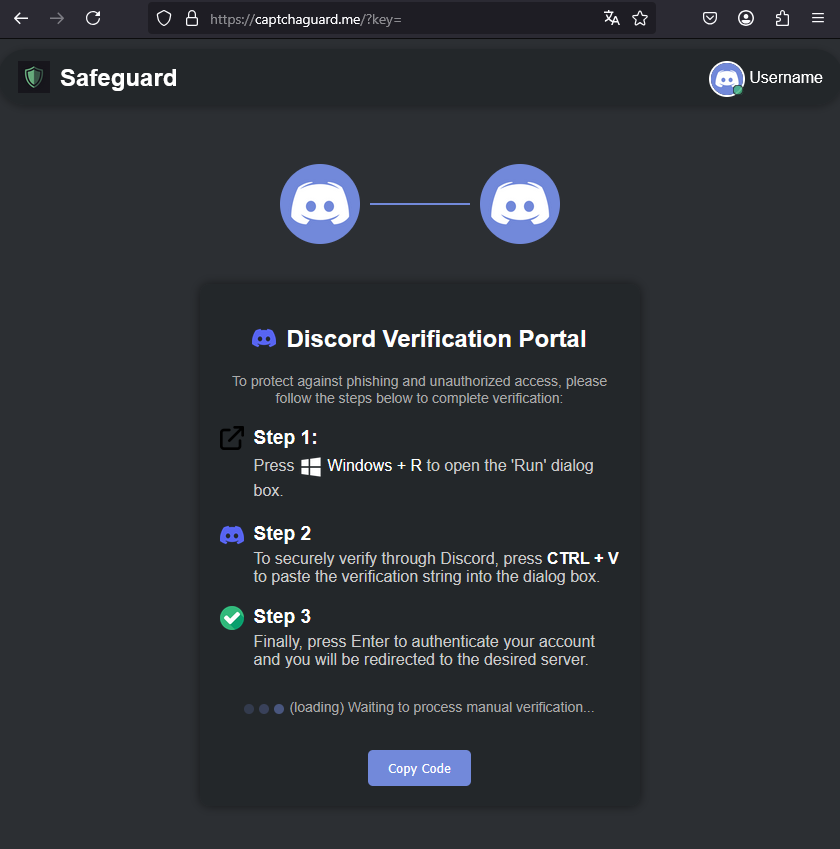

در ClickFix، کاربر به وبسایتی شبیه به رابط کاربری Discord هدایت میشود که وانمود میکند CAPTCHA بارگذاری نشده. سپس از کاربر خواسته میشود که یک دستور PowerShell را (که در کلیپبورد ذخیره شده) در پنجره Run اجرا کند.

🧪 زنجیره آلودهسازی

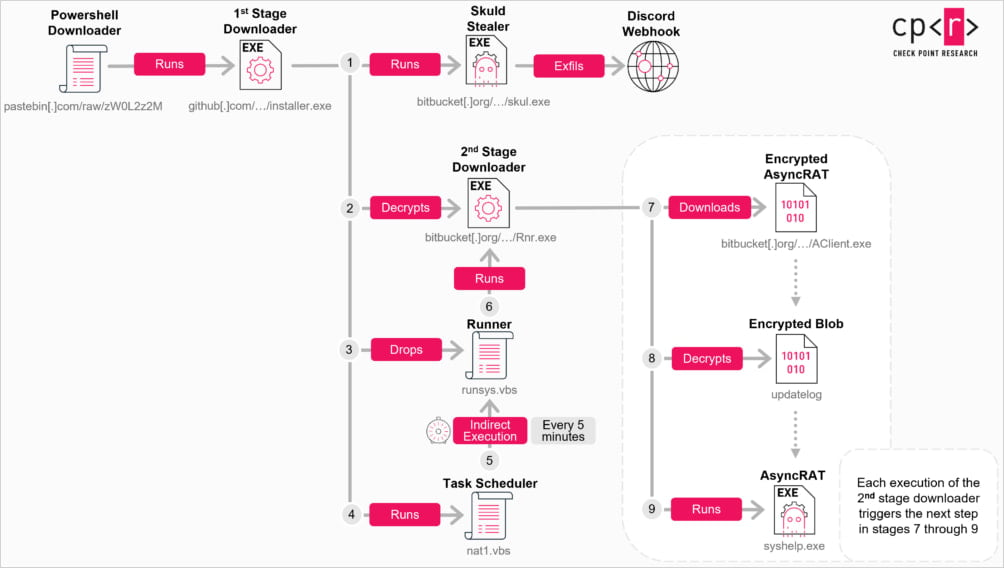

با اجرای PowerShell، زنجیرهای چندمرحلهای از بدافزارها دانلود و اجرا میشود که شامل موارد زیر است:

-

AsyncRAT (AClient.exe): نسخه ۰.۵.۸ از بدافزار دسترسی از راه دور با قابلیتهای ضبط کیبورد، کنترل فایلها، دسترسی به وبکم و میکروفون

-

Skuld Stealer (skul.exe): اطلاعاتدزدی که توکنهای Discord، کوکیها، اطلاعات مرورگرها و کیفپولهای رمزارزی را سرقت میکند

-

ChromeKatz (cks.exe): نسخه شخصیسازیشده از ابزار متنباز برای سرقت کوکیها و رمزها

یک Task زمانبندیشده نیز برای اجرای مجدد Loader هر پنج دقیقه تنظیم میشود.

🛡️ توصیههای امنیتی

✅ به لینکهای دعوت قدیمی، مخصوصاً آنهایی که در پستهای قدیمی منتشر شدهاند، اعتماد نکنید.

✅ با درخواستهای تأیید هویت بهشدت محتاط باشید.

✅ هیچ دستور PowerShell ناشناسی را اجرا نکنید.

✅ مدیران سرورها بهتر است از لینکهای دعوت دائمی استفاده کنند تا ریسک سوءاستفاده کاهش یابد.

یک نظر