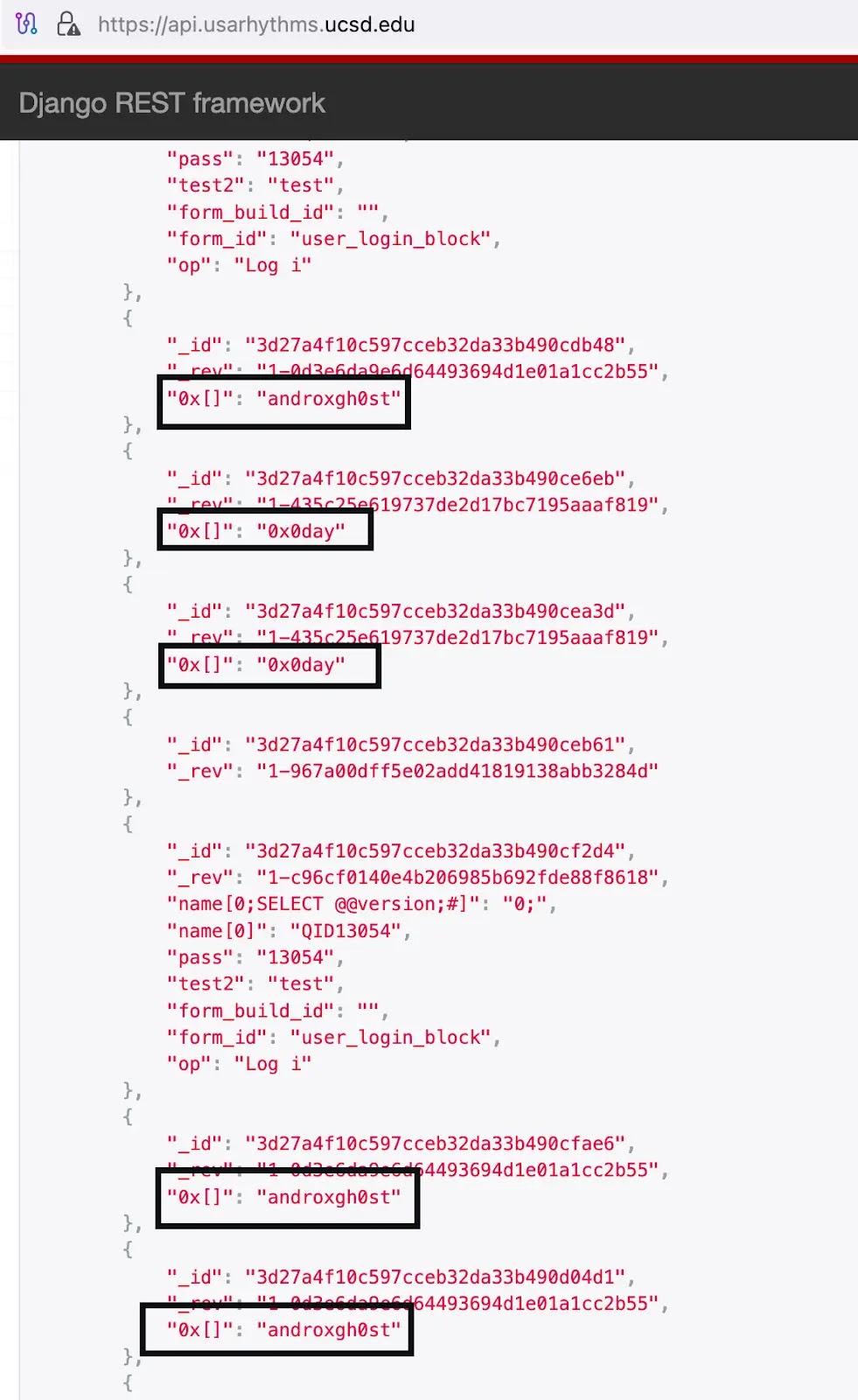

گزارش جدیدی از CloudSEK بههمراه تأیید HackRead و سایر منابع گزارش میدهد که گروه پشت باتنت Androxgh0st در یک گام پیچیده و هوشمندانه، یک زیردامنه معتبر دانشگاه UCSD را در فوریه ۲۰۲۵ برای میزبانی سرور Command‑and‑Control (C2 logger) آلوده کردهاند

🔍 روش حمله و زیرساخت خرابکارانه

-

زیردامنه آلودهشده با آدرس

api.usarhythms.ucsd.edu(مرتبط با پرتال تیم بسکتبال U19 آمریکا) شناسایی شده -

مهاجمان از دامنههای معتبر دانشگاهی برای مخفیکردن ترافیک و عبور از سامانههای تشخیص امنیتی بهره بردهاند.

-

باتنت برای اجرا و تثبیت نفوذ اقدام به بارگذاری و نگهداری Webshellهای متعدد کرده که قابلیت ایجاد backdoor و ارسال مجدد payload را دارند

⚙️ ابزارها و بردارهای نفوذ

-

باتنت از بیش از ۲۰ نقطه نفوذ مختلف استفاده میکند—یک رشد تقریبا ۵۰٪ نسبت به قبل—از جمله آسیبپذیریهایی در Apache Shiro، Spring4Shell، پلاگینهای وردپرس و دستگاههای IoT .

-

از تعدادی Webshell مانند

abuok.php(که باeval(hex2bin())رمزگشایی میشود) وmyabu.phpبا تکنیک ROT13 برای اجرا و پایداری کد مخرب استفاده شده است. .webp)

🌐 اهمیت هدف قراردادن حوزه دانشگاهی

-

سایتهای آموزشی معمولاً کمتر بهعنوان هدف امنیتی تلقی میشوند و سیستمهای نظارتی روی آنها توجه کمتر دارند.

-

استفاده مهاجمان از دامنههای معتبر و با امتیاز امنیتی بالا، خلاء امنیتی ناشی از اعتماد بیمورد را هدف گرفته است .

🛡️ توصیه امنیتی برای زیرساختها

۱. پچ فوری آسیبپذیریهای شناختهشده در سرویسهای تحت وب، شامل Shiro و Spring4Shell.

۲. اعمال محدودیت در ترافیک خروجی و نظارت بر ارتباطات مشکوک با دامنههای ناشناس .

۳. بررسی فعالیتهای غیرعادی filesystem و network که ممکن است به webshellها و loggerهای مخرب مرتبط باشد .

یک نظر