Hunt.io سورسکد ERMAC 3.0 را بهدست آورد که نشان میدهد این بدافزار از Cerberus و سپس Hook تکامل یافته و اکنون بیش از ۷۰۰ اپلیکیشن بانکی، خرید و رمزارزی را هدف میگیرد.

پژوهشگران امنیت سایبری Hunt.io به سورسکد کامل تروجان بانکی اندرویدی ERMAC 3.0 دست یافتند و روند تکامل آن از Cerberus و Hook (ERMAC 2.0) را آشکار کردند؛ این بدافزار بیش از ۷۰۰ اپلیکیشن را هدف قرار میدهد.

متخصصان همچنین ضعفهای قابلسوءاستفادهای را در زیرساخت آن مشاهده کردند که مدافعان میتوانند برای اخلال در کمپینها از آن بهره بگیرند.

در گزارش منتشرشده توسط Hunt.io آمده است: «نسخههای اولیه با استفاده از سورسکد نشتکرده Cerberus ساخته شده بودند و تا اواخر ۲۰۲۳، نسخه ۲.۰ بخشهای بزرگی از کدبیس باتنت Hook را در خود جای داده بود. نسخه ۳.۰ که بهتازگی کشف شده، یک تکامل مهم از بدافزار را نشان میدهد؛ با گسترش قابلیتهای form injection و سرقت داده برای هدفگیری بیش از ۷۰۰ اپلیکیشن بانکی، خرید و رمزارزی.»

پژوهشگران ThreatFabric نخستینبار در ژوئیه ۲۰۲۱ ERMAC را کشف کردند؛ نسخه اولیه تقریباً بهطور کامل بر پایه تروجان بانکی محبوب Cerberus ساخته شده بود. سورسکد Cerberus در سپتامبر ۲۰۲۰ پس از شکست مزایده اپراتورها، در فورومهای هک زیرزمینی منتشر شد. بهگفته کارشناسان، ERMAC توسط DukeEugene، عامل تهدید پشت بدافزار موبایلی BlackRock، اداره میشود.

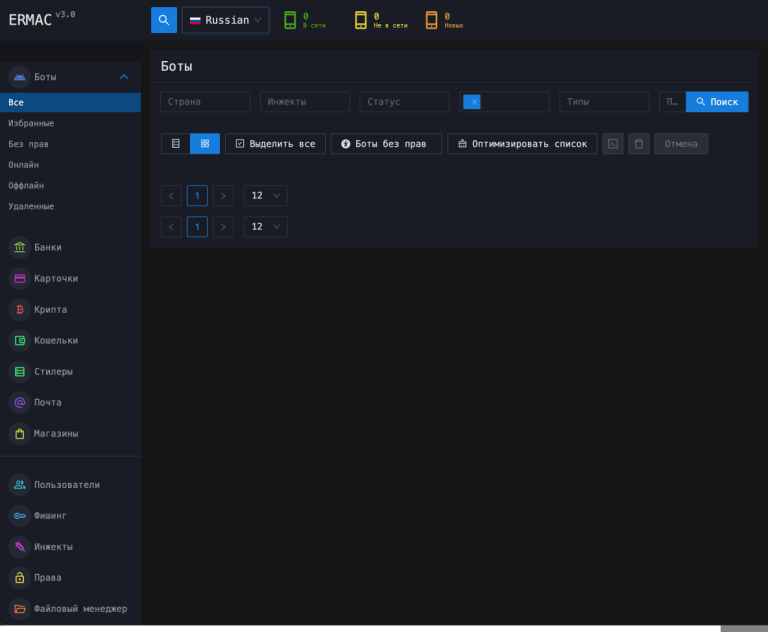

نشت کد ERMAC 3.0 ضعفهایی مانند رازهای hardcoded، توکنهای استاتیک و اطلاعات کاربری ضعیف را برملا کرد. نسخه ۳.۰ از روشهای جدید injection، یک پنل C2، یک Android backdoor، و ارتباطات AES-CBC پشتیبانی میکند و جایگاه ERMAC را بهعنوان یک پلتفرم MaaS فعال تأیید مینماید.

در ادامه پست آمده است: «ERMAC عمدتاً از form injects برای ضبط دادههای حساس استفاده میکند؛ این کار با ارائه injectهای سفارشی از طریق مسیر public/injects انجام میشود.» ERMAC عمدتاً اپلیکیشنهای مالی را هدف میگیرد، با تمرکز قابلتوجه بر بانکداری موبایلی و اپهای رمزارزی و از این طریق دادههای حساسی مانند اطلاعات ورود یا دادههای کارت اعتباری را جمعآوری میکند.

Hunt.io سورسکد کامل ERMAC V3.0 را در یک Open Directory روی آدرس ۱۴۱[.]۱۶۴[.]۶۲[.]۲۳۶ پیدا کرد. این نشت شامل بخش پشتیبان (PHP/Laravel C2)، فرانتاند (React)، سرور exfiltration نوشتهشده با Golang، پیکربندیهای Docker و builder است. تحلیل نشان داد کنترل گسترده اپراتورها از طریق form injects که ۷۰۰+ اپ را هدف میگیرد، با استخراج اعتبارنامهها از طریق Android callbacks انجام میشود. پژوهشگران چندین آسیبپذیری را کشف کردند، از جمله یک JWT hardcoded، اطلاعات کاربری root پیشفرض، و امکان ثبتنام باز. پنلها و سرورهای exfil همچنان فعالاند و این موضوع ERMAC را بهعنوان یک پلتفرم MaaS در حال تکامل تأیید میکند.

ERMAC 3.0 بر یک Kotlin backdoor تکیه دارد که از ۷۱ زبان پشتیبانی میکند و ترافیک را با AES-CBC رمزنگاری میکند. این بدافزار سیستمهای مناطق CIS را هدف نمیگیرد و از اجرا در شبیهسازها پرهیز میکند. کد مخرب برای اجرا مجوزهای سطحبالا درخواست میکند؛ میتواند دادههای دستگاه را خارج کند و مجموعه گستردهای از دستورات را اجرا نماید—از سرقت SMS و مخاطبان گرفته تا نمایش overlayهای جعلی، انتقال تماس، سرقت Gmail، دسترسی به فایلها و حتی عکاسی. یک builder تحت وب به اپراتورها اجازه میدهد کمپینها را سفارشی کنند. Hunt.io با کوئریهای HuntSQL پنلهای C2 زنده، APIها و سرورهای exfil را نقشهبرداری کرد که به مدافعان در رهگیری و مختلسازی زیرساخت ERMAC کمک میکند.

گزارش در جمعبندی میگوید: «ERMAC کاربران اپلیکیشنهای بانکی، خرید و سایر اپهای مالی را عمدتاً از طریق web injects هدف قرار میدهد. این بدافزار برای قرار دادن یک overlay روی اپهای قانونی از Android WebView API بهره میگیرد و اعتبارنامهها و اطلاعات پرداخت را ضبط میکند. پیادهسازی مجوزهای امن اندروید مانند FLAG_SECURE و استفاده از کدی برای تشخیص یا مسدودسازی overlayها میتواند مواجهه با این تکنیک را کاهش دهد.» همچنین توصیه شده است که «مدافعان بر شناسایی و مختلسازی زیرساخت ERMAC تمرکز کنند؛ بهطور منظم برای پنلهای C2 و سرورهای exfil فعال اسکن کرده و اپلیکیشنهای اندرویدی که به IPها یا دامنههای شناختهشده ERMAC ارجاع میدهند را مسدود نمایند.»

یک نظر