این گزارش شرح میدهد که مهاجمان چگونه با استفاده از وبسایتهای جعلی تولیدشده توسط هوش مصنوعی، نسخههای trojanized از ابزار قانونی Syncro (یک Remote Access Tool یا RAT) را توزیع میکنند.

ما اخیراً یک کارزار مخرب جدید را شناسایی کردیم که از یک روش جالب استفاده میکند. مهاجم نسخههای امضاشدهٔ مخصوص خودش از یک ابزار قانونی remote access را ایجاد میکند. برای انتشار آنها، از یک سرویس هوشمصنوعی برای ساخت انبوه صفحات وب مخرب استفاده میکند که بسیار قانعکننده و شبیه وبسایتهای رسمی اپلیکیشنهای مختلف هستند.

در ادامه میخوانید که این حمله چگونه کار میکند، چرا برای کاربران خطرناک است و چگونه میتوانید از خودتان محافظت کنید.

این حمله چگونه کار میکند

بهنظر میرسد مهاجم چند مسیر مختلف برای شروع حملات در اختیار دارد. نخست اینکه روی تعداد زیادی از کاربرانی حساب میکند که از طریق جستجوی ساده در گوگل وارد صفحات جعلی آنها میشوند. علت این است که نام دامنهٔ این صفحات معمولاً دقیقاً مطابق جستجوی کاربر است یا بسیار شبیه آن.

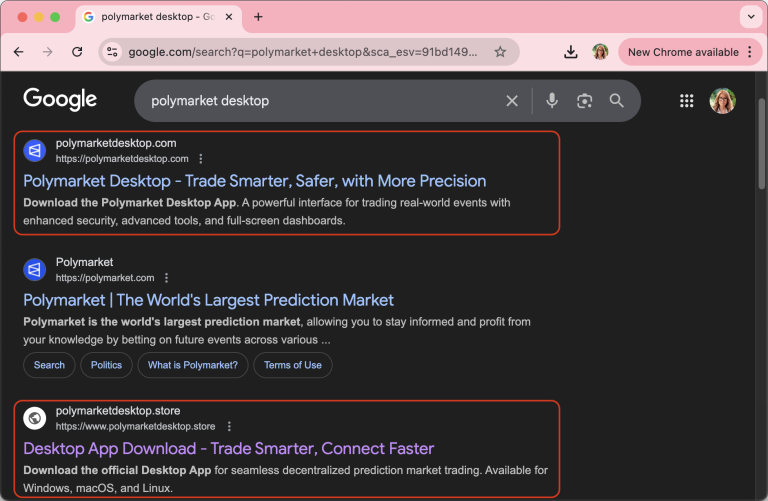

سایتهای جعلی Polymarket در نتایج جستجوی گوگل

با بررسی نتایج جستجوی گوگل میتوان تعداد زیادی سایت جعلی مشابه پوکمون را دید که وانمود میکنند نسخههای واقعی هستند. در این مثال، صفحات جعلی Polymarket را میبینیم.

در سناریوی دوم، آنها از کمپینهای ایمیل مخرب استفاده میکنند. در این حالت، حمله با دریافت ایمیلی آغاز میشود که حاوی لینکی به وبسایت جعلی است. محتوا ممکن است اینگونه باشد:

«دارندگان $DOP عزیز،

پنجره انتقال از DOP-v1 به DOP-v2 بسته شده و بیش از ۸ میلیارد توکن انتقال داده شده.

اکنون پورتال Claim نسخه v2 باز است!

برای دریافت توکنهای خود به لینک زیر بروید…»

برخی از صفحاتی که در این کمپین شناسایی کردهایم، وانمود میکنند وبسایتهای مربوط به آنتیویروس یا برنامههای مدیریت رمز عبور هستند. محتوا طوری طراحی شده که کاربر را با هشدارهای ساختگی درباره یک مشکل امنیتی بترساند.

سایت جعلی Avira

یک وبسایت جعلی Avira درباره یک آسیبپذیری هشدار داده و پیشنهاد دانلود “update” میدهد.

بنابراین مهاجمان علاوه بر جعل سایتها، از تاکتیک scareware نیز استفاده میکنند: نصب یک برنامه ناامن تحت پوشش محافظت از تهدیدات خیالی.

سایت جعلی Dashlane

یک صفحهٔ جعلی Dashlane درباره “افشای متادیتای رمزنگاری با شدت بالا” هشدار میدهد و مدعی است که تنها با دانلود برنامه میتوان آن را اصلاح کرد.

وبسایتهای جعلی ساختهشده با Lovable

با وجود اختلافات در محتوا، وبسایتهای این کمپین ویژگیهای مشترکی دارند. آدرسها معمولاً بر اساس فرمول زیر ساخته شدهاند:

{نام اپلیکیشن معروف} + desktop.com

که یک URL بسیار مشابه با جستجوی معمول کاربران است.

صفحات جعلی ظاهر بسیار حرفهای دارند. جالب اینکه طراحی آنها دقیقاً کپی سایت اصلی نیست، بلکه نسخهای نزدیک و قابلباور از آن است. برای مثال، چند نسخه جعلی از سایت کیفپول Lace دیده شده که بسیار شبیه نسخه اصلی هستند اما تفاوتهای واضحی هم دارند.

پس از بررسی artifacts باقیمانده، مشخص شد که مهاجمان از ابزار AI Web Builder به نام Lovable برای ساخت این صفحات استفاده کردهاند. استفاده از این ابزار باعث شده مهاجمان بتوانند وبسایتهای جعلی را در مقیاس صنعتی تولید کنند.

ابزار Syncro Remote Administration

ویژگی مهم دیگر این وبسایتهای جعلی این است که همه آنها یک payload مشترک را توزیع میکنند. مهاجم نه یک تروجان جدید ایجاد کرده و نه از بازار سیاه خریداری کرده، بلکه از نسخهٔ دستکاریشدهٔ خودش از ابزار کاملاً قانونی Syncro استفاده میکند.

این اپلیکیشن برای مانیتورینگ متمرکز و دسترسی از راه دور توسط تیمهای IT سازمانی و MSPها استفاده میشود. Syncro ارزان و نصبش ساده است؛ به همین دلیل برای سوءاستفاده مناسب است.

کاربر تنها فایل نصب را دانلود میکند و از همان لحظه نصب در پسزمینه اجرا شده و نسخهٔ مخرب Syncro روی سیستم نصب میشود. چون CUSTOMER_ID مهاجم در آن hardcoded شده، مهاجم فوراً به دستگاه قربانی دسترسی کامل پیدا میکند.

طراحی installer Syncro

پنجره نصب فقط چند ثانیه نمایش داده میشود و تشخیص آن برای کاربر بسیار دشوار است.

پس از نصب Syncro روی سیستم قربانی، مهاجم میتواند کنترل کامل داشته باشد و احتمالاً از این دسترسی برای سرقت کلیدهای کیفپولهای کریپتو و انتقال داراییها استفاده میکند.

برخی وبسایتهای جعلی حتی برای سرویسهایی نسخه دانلودی ارائه میدهند که در واقع فقط Web App هستند، مانند Liqwid. این نشانه دیگری از تلاش برای گمراهکردن کاربران است.

چگونه از خود محافظت کنیم

این کمپین دو تهدید جدی دارد:

-

وبسایتها بسیار حرفهای ساخته شدهاند و URLها قابلقبول بهنظر میرسند. فقط با مقایسه مستقیم با سایت اصلی میتوان جعلی بودن آنها را فهمید.

-

مهاجمان از یک ابزار قانونی برای آلودهکردن قربانی استفاده میکنند، بنابراین تشخیص آلودگی دشوار است.

راهکار امنیتی Kaspersky در این موارد یک verdict با عنوان Not-a-virus ارائه میدهد؛ این وضعیت وقتی صادر میشود که یک ابزار remote access قانونی مثل Syncro روی دستگاه شناسایی شود. نسخههای مخرب Syncro نیز با شناسه HEUR:Backdoor.OLE2.RA-Based.gen شناسایی میشوند.

نکته مهم این است که آنتیویروسها بهطور پیشفرض ابزارهای قانونی remote access را بلاک نمیکنند تا جلوی استفادههای مجاز را نگیرند. بنابراین اگر چنین هشداری دیدید، آن را جدی بگیرید و بررسی کنید چه برنامهای نصب شده.

اگر از Kaspersky Premium استفاده میکنید، قابلیت Remote Access Detection ابزارهای remote access (حتی Syncro قانونی) را شناسایی و حذف میکند. اگر میدانید که خودتان برنامه را نصب نکردهاید، این موضوع نگرانکننده است.

یک نظر