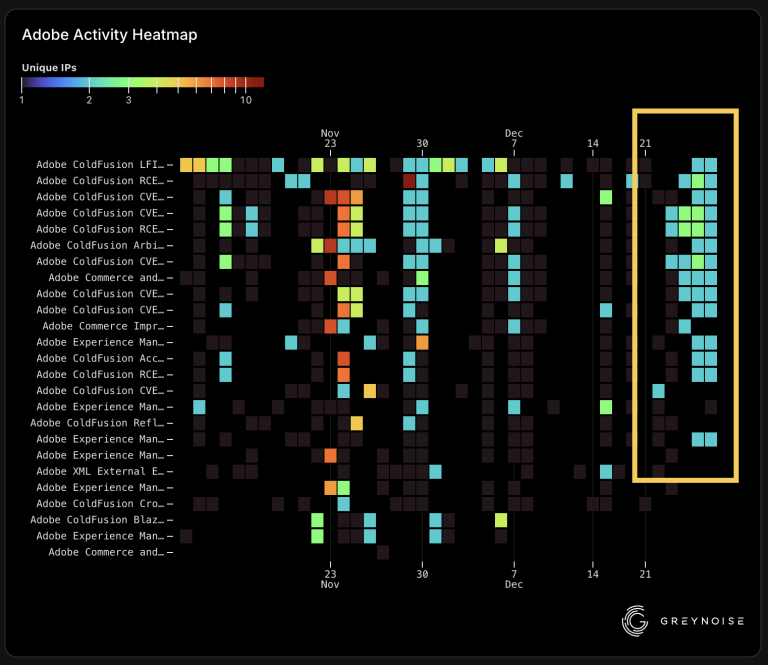

شرکت GreyNoise گزارش داده است که در طول تعطیلات کریسمس سال ۲۰۲۵، هزاران حمله هماهنگ با هدف سوءاستفاده از حدود یک دوجین آسیبپذیری در Adobe ColdFusion شناسایی شده است.

طبق گزارش GreyNoise، یک کمپین هماهنگ برای اکسپلویت آسیبپذیریهای Adobe ColdFusion در جریان تعطیلات کریسمس ۲۰۲۵ فعال بوده و هزاران تلاش حمله در این بازه زمانی مشاهده شده است.

در گزارش GreyNoise آمده است:

«GreyNoise یک کمپین بهرهبرداری هماهنگ را مشاهده کرده است که سرورهای Adobe ColdFusion را در طول تعطیلات کریسمس ۲۰۲۵ هدف قرار داده است. به نظر میرسد این حمله توسط یک عامل تهدید واحد انجام شده که از زیرساخت مستقر در ژاپن (CTG Server Limited) استفاده میکند. این منبع مسئول حدود ۹۸٪ از ترافیک حملات بوده و بهصورت سیستماتیک بیش از ۱۰ CVE مربوط به ColdFusion در بازه ۲۰۲۳ تا ۲۰۲۴ را مورد سوءاستفاده قرار داده است.»

بر اساس این گزارش، یک مهاجم واحد با استفاده از زیرساخت مبتنی بر ژاپن، حدود ۹۸٪ کل ترافیک مخرب را تولید کرده و بیش از ۱۰ آسیبپذیری ColdFusion مربوط به سالهای ۲۰۲۳ تا ۲۰۲۴ را اکسپلویت کرده است. در این حملات از ابزار ProjectDiscovery Interactsh برای تأیید out-of-band استفاده شده و بردار اصلی حمله، تزریق JNDI/LDAP بوده است. بخش عمده فعالیتها در روز کریسمس انجام شده که نشاندهنده زمانبندی عمدی مهاجمان برای سوءاستفاده از کاهش نظارت امنیتی در ایام تعطیل است.

محققان در مجموع ۵٬۹۴۰ درخواست مخرب را شناسایی کردند که از آسیبپذیریهای ColdFusion در سالهای ۲۰۲۳ و ۲۰۲۴ سوءاستفاده میکردند. اوج این حملات در تاریخ ۲۵ دسامبر ثبت شده است.

بیشترین اهداف این حملات، سرورها در ایالات متحده (۴٬۰۴۴ مورد)، اسپانیا (۷۵۳ مورد) و هند (۱۲۸ مورد) بودهاند.

GreyNoise یک عامل تهدید غالب را شناسایی کرده که از دو آدرس IP یعنی ۱۳۴.۱۲۲.۱۳۶[.]۱۱۹ و ۱۳۴.۱۲۲.۱۳۶[.]۹۶ استفاده میکرده است. این IPها توسط شرکت CTG Server Limited (AS152194) میزبانی میشوند و تقریباً مسئول تمام ترافیک مشاهدهشده مربوط به اکسپلویت ColdFusion بودهاند. این دو IP بیش از ۹۸٪ درخواستها را شامل میشدند، در بسیاری از موارد بهصورت همزمان فعال بودند، از نشستهای مشترک Interactsh استفاده میکردند و رفتار کاملاً خودکار و هماهنگ با چرخه انواع مختلف حملات داشتند. فعالیتهای جزئیتری نیز از چند IP ثانویه در کانادا، هند، ایالات متحده و Cloudflare مشاهده شده است.

CTG Server Limited یک ارائهدهنده ثبتشده در هنگکنگ است که رشد سریع فضای IP آن، همراه با سابقه ارتباط با فیشینگ، اسپم، bogon routing و ضعف در رسیدگی به گزارشهای سوءاستفاده، نگرانیهایی را درباره نقش این شرکت بهعنوان یک محیط میزبانی سهلگیرانه ایجاد کرده است.

در ادامه، فهرست آسیبپذیریهای ColdFusion که هدف این حملات قرار گرفتهاند آمده است:

-

Generic RCE – اجرای کد از راه دور – ۱٬۴۰۳ درخواست

-

Generic LFI – افشای فایل محلی – ۹۰۴ درخواست

-

CVE-2023-26359 – Deserialization RCE – ۸۳۳ درخواست

-

CVE-2023-38205 – دور زدن کنترل دسترسی – ۶۵۴ درخواست

-

CVE-2023-44353 – اجرای کد از راه دور – ۶۱۱ درخواست

-

CVE-2023-38203 – اجرای کد از راه دور – ۳۴۶ درخواست

-

CVE-2023-38204 – اجرای کد از راه دور – ۳۴۶ درخواست

-

CVE-2023-29298 – دور زدن کنترل دسترسی – ۳۴۲ درخواست

-

CVE-2023-29300 – اجرای کد از راه دور – ۱۷۶ درخواست

-

CVE-2023-26347 – دور زدن کنترل دسترسی – ۱۷۱ درخواست

-

CVE-2024-20767 – خواندن دلخواه فایل – ۱۴۶ درخواست

-

CVE-2023-44352 – XSS بازتابی – ۸ درخواست

تحلیلها نشان میدهد که فعالیتهای مرتبط با ColdFusion تنها حدود ۰.۲٪ از یک کمپین بسیار بزرگتر اسکن آسیبپذیری بوده که از همین دو IP انجام شده است. در مجموع، این عملیات بیش از ۲.۵ میلیون درخواست تولید کرده و ۷۶۷ CVE مختلف از سال ۲۰۰۱ تا ۲۰۲۵ را هدف قرار داده است. همچنین بیش از ۱٬۲۰۰ امضای حمله و هزاران fingerprint و دامنه OAST منحصربهفرد در این کمپین مشاهده شدهاند.

تمرکز اصلی این کمپین بر شناسایی اولیه (reconnaissance) و سپس تلاش برای اکسپلویت CVEها، حملات LFI و RCE بوده است. بیش از ۴۷ پشته فناوری مختلف هدف قرار گرفتهاند که شامل سرورهای Java، فریمورکهای وب، CMSها، تجهیزات شبکه و نرمافزارهای سازمانی میشود. مقیاس، تنوع CVEها و شاخصهای خودکارسازی نشان میدهد که این عملیات یک تلاش سیستماتیک و مبتنی بر قالبهای از پیشتعریفشده برای پوشش کل چشمانداز آسیبپذیریهای جهانی بوده است.

کارشناسان GreyNoise شاخصهای نفوذ (Indicators of Compromise) مربوط به این کمپین را نیز منتشر کردهاند.

یک نظر