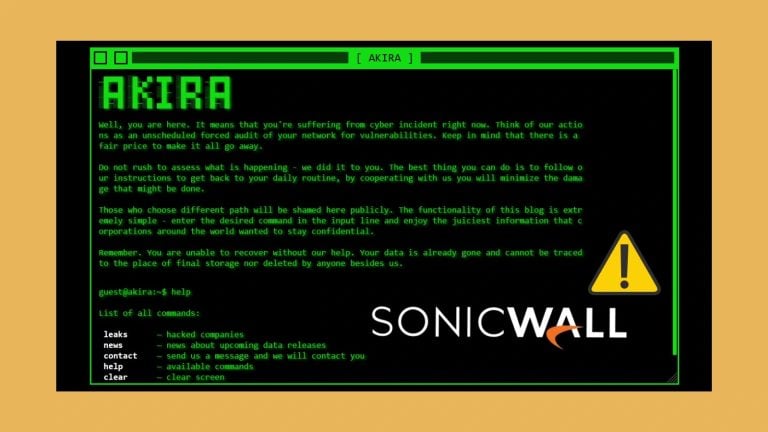

در موجی از حملات سایبری پیشرفته که از اواخر جولای تا اوایل آگوست ۲۰۲۵ شدت گرفته، گروههای وابسته به باجافزار Akira از تکنیکهای پیچیدهای برای دور زدن سیستمهای آنتیویروس (AV) و پایش نقاط پایانی (EDR) استفاده کردهاند. این حملات با بهرهگیری از یک آسیبپذیری افشا نشده در SonicWall SSLVPN، دسترسی اولیه را به دست آورده و سپس از درایورهای قانونی ویندوز سوءاستفاده کردهاند.

نکات کلیدی

-

باجافزار Akira از درایورهای قانونی ویندوز برای دور زدن کنترلهای امنیتی استفاده میکند.

-

برای دسترسی اولیه از یک آسیبپذیری افشا نشده در SonicWall VPN بهره میبرد.

-

برای پیشگیری: غیرفعالسازی SSLVPN، فعالسازی احراز هویت دو مرحلهای (MFA) و شکار هشهای درایور مخرب توصیه میشود.

تکنیک BYOVD (Bring Your Own Vulnerable Driver)

بر اساس گزارش شرکت GuidePoint Security، اپراتورهای Akira از دو درایور خاص ویندوز استفاده میکنند که نمونهای از حمله BYOVD محسوب میشود:

۱. rwdrv.sys

-

SHA256:

16f83f056177c4ec24c7e99d01ca9d9d6713bd0497eeedb777a3ffefa99c97f0 -

یک درایور قانونی از ابزار ThrottleStop (تنظیم عملکرد CPU اینتل)

-

مهاجمان با ثبت این درایور بهعنوان سرویس، به دسترسی سطح کرنل دست مییابند.

-

ثبت بهعنوان سرویس با نام:

mgdsrv

۲. hlpdrv.sys

-

SHA256:

bd1f381e5a3db22e88776b7873d4d2835e9a1ec620571d2b1da0c58f81c84a56 -

هدف خاص آن، غیرفعالسازی Windows Defender است.

-

این کار از طریق اجرای

regedit.exeو تنظیم مقدار رجیستری زیر انجام میشود:\REGISTRY\MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware -

ثبت بهعنوان سرویس با نام:

KMHLPSVC

هر دو درایور در مسیر زیر مستقر میشوند:Users\[REDACTED]\AppData\Local\Temp\

حمله به SonicWall VPN

-

این تکنیکها بهطور مکرر در رخدادهای امنیتی مرتبط با Akira + SonicWall VPN مشاهده شدهاند.

-

اگرچه آسیبپذیری دقیق هنوز فاش نشده، شرکت SonicWall تأیید کرده که موضوع را پیگیری میکند و توصیههای امنیتی فوری زیر را منتشر کرده است:

اقدامات فوری پیشنهادی:

-

غیرفعال کردن سرویس SSLVPN در صورت امکان

-

فعالسازی احراز هویت چندمرحلهای (MFA)

-

فعالسازی Botnet Protection و فیلترینگ Geo-IP

کشف و تحلیل تهدید

امنیتکاران میتوانند از قوانین YARA برای شناسایی درایور مخرب hlpdrv.sys استفاده کنند. خصوصیات شناسایی شامل:

-

ساختار فایل PE

-

ایمپورتهای خاص از

ntoskrnl.exeمانند:-

ZwSetSecurityObject -

PsLookupProcessByProcessId

-

-

رشتههای خاص شامل:

-

"\\Device\\KMHLPDRV" -

"HlpDrv"

-

توصیه نهایی

سازمانها باید:

-

بهصورت فعالانه برای یافتن Indicators of Compromise (IOCs) مرتبط با Akira جستجو کنند.

-

اقدامات امنیتی توصیهشده SonicWall را پیادهسازی نمایند.

-

مانیتورینگ مستمر بر روی مسیرهای مربوط به درایورهای Temp و سرویسهای مشکوک انجام دهند.

یک نظر