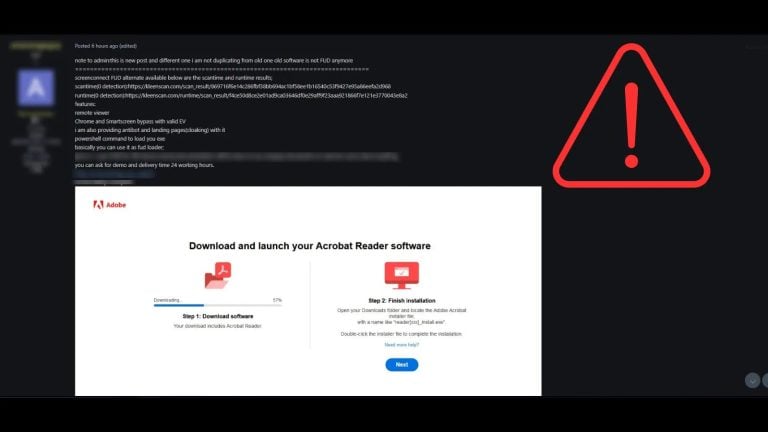

یک بازیگر تهدید در فرومهای زیرزمینی مشاهده شده که یک Remote Access Trojan (RAT) جدید را تبلیغ میکند و آن را بهعنوان یک جایگزین «fully undetectable (FUD)» برای ابزار مشروع Remote Access یعنی ScreenConnect بازاریابی مینماید. این بدافزار همراه با مجموعهای از قابلیتهای پیشرفته عرضه میشود که برای دور زدن سامانههای دفاعی مدرن طراحی شدهاند و نشاندهنده یک روند رو به رشد از ابزارهای سایبری پیچیده و آمادهبهاستفاده برای مجرمان است. فروشنده ادعا میکند که این ابزار هم در تحلیل ایستا و هم در زمان اجرا صفر تشخیص دارد، که آن را به تهدیدی قوی برای دسترسی اولیه و تحویل payload تبدیل میکند. این توسعه بر تلاشهای مداوم بازیگران مخرب برای سوءاستفاده از اعتماد و فرار از شناسایی با تقلید از نرمافزارها و فرایندهای مشروع تأکید میکند.

دور زدن مکانیسمهای امنیتی با فرار پیشرفته

نکته اصلی تبلیغ این RAT جدید توانایی آن در دور زدن هشدارهای امنیتی Google Chrome و Windows SmartScreen است.

ادعای FUD

فروشنده میگوید این امر از طریق بستهبندی بدافزار همراه با یک Extended Validation (EV) certificate معتبر محقق شده است. EV certificates استانداردی با سطح اطمینان بالا برای هویت دیجیتال هستند که معمولاً باعث نمایش نوار سبز یا نام شرکت در مرورگر میشوند و حس امنیت کاذبی در قربانی ایجاد میکنند. بسته نرمافزاری ارائهشده همچنین شامل مکانیزمهای antibot و صفحات لندینگ cloaked است. این قابلیتها به بدافزار اجازه میدهند تا به اسکنرها و sandboxها محتوای بیضرر نشان دهند و همزمان payload مخرب را به اهداف واقعی تحویل دهند؛ تاکتیکی رایج برای فرار از تحلیل خودکار.

نمونه تبلیغ یک صفحه دانلود جعلی و قانعکننده Adobe Acrobat Reader را نمایش میدهد که نمونهای معمول از مهندسی اجتماعی برای تحویل بدافزار است.

ویژگیها و روشهای تحویل

طبق پست فروشنده، این RAT دارای یک remote viewer است که کنترل دیداری مستقیم دسکتاپ ماشین آلوده را به مهاجم میدهد. این قابلیت امکان نظارت بلادرنگ، استخراج دادهها و دستکاری تعاملی سیستم را فراهم میسازد. علاوه بر این، ابزار از یک فرمان مبتنی بر PowerShell برای بارگذاری executable خود استفاده میکند. این تکنیک fileless به پنهان ماندن در برابر آنتیویروسهای سنتی که عمدتاً بر اسکن فایلهای روی دیسک متمرکزند کمک میکند.

فروشنده صراحتاً اعلام کرده که ابزار میتواند بهعنوان یک “FUD loader” مورد استفاده قرار گیرد؛ یعنی عملکرد اولیه آن ممکن است ایجاد یک پایگاه پایدار و پنهان روی سیستم هدف برای استقرار payloadهای ثانویه مانند ransomware، spyware یا banking trojans باشد. فروشنده دموی ابزار را ارائه میدهد و وعده تحویل ظرف ۲۴ ساعت کاری را میدهد که این امر نشاندهنده یک سرویس حرفهای و عملیاتیشده است.

یک نظر