یک پژوهشگر امنیتی یک اثباتگر جزئی (partial PoC) برای یک آسیبپذیری در فایروال وباپلیکیشن FortiWeb منتشر کرده که به یک مهاجم راهدور اجازه میدهد احراز هویت را دور بزند.

این نقص بهصورت مسئولانه به Fortinet گزارش شد و اکنون با شناسه CVE-2025-52970 رهگیری میشود. Fortinet در تاریخ ۱۲ آگوست یک وصله برای آن منتشر کرده است.

پژوهشگر امنیتی Aviv Y این آسیبپذیری را «FortMajeure» نامگذاری کرده و آن را «یک خطای خاموش که قرار نبود رخ دهد» توصیف میکند. از نظر فنی، مشکل یک «خواندن خارج از محدوده» (out-of-bounds read) در فرایند پردازش کوکیِ FortiWeb است که به مهاجم اجازه میدهد پارامتر Era را روی مقداری غیرمنتظره تنظیم کند.

این وضعیت باعث میشود سرور برای رمزنگاری نشست (session) و امضای HMAC از «کلید مخفیِ تمامصفر» استفاده کند؛ در نتیجه ساخت کوکیهای جعلیِ احراز هویت بسیار ساده میشود.

بهرهبرداری از این نقص به دورزدن کامل احراز هویت منجر میشود و به مهاجم امکان میدهد بهجای هر کاربر فعال—از جمله مدیر (administrator)—جا بزند.

برای اکسپلویت موفق CVE-2025-52970 لازم است کاربر هدف در زمان حمله یک نشست فعال داشته باشد و مهاجم باید یک فیلد عددی کوچک در کوکی را brute-force کند.

نیاز به brute-force از فیلدی ناشی میشود که توسط تابع refresh_total_logins() (در libncfg.so) اعتبارسنجی میشود.

این فیلد یک عدد ناشناخته است که مهاجم باید حدس بزند، اما پژوهشگر میگوید دامنه آن معمولاً بالاتر از ۳۰ نیست؛ بنابراین فضای جستوجو بسیار کوچک و در حد حدوداً ۳۰ درخواست است.

بهسبب استفاده اکسپلویت از «کلید تمامصفر» (بهدلیل باگ Era)، هر حدس را میتوان فوراً با بررسی پذیرفتهشدن کوکی جعلی تست کرد.

این مشکل نسخههای FortiWeb 7.0 تا ۷.۶ را تحتتأثیر قرار میدهد و در نسخههای زیر رفع شده است:

FortiWeb 7.6.4 و بالاتر

FortiWeb 7.4.8 و بالاتر

FortiWeb 7.2.11 و بالاتر

FortiWeb 7.0.11 و بالاتر

Fortinet در بولتن خود میگوید نسخههای FortiWeb 8.0 تحتتأثیر این مشکل نیستند، بنابراین در آنجا اقدامی لازم نیست.

در بولتن امنیتی هیچ راهکار موقتی یا توصیه کاهشی (mitigation) فهرست نشده است؛ لذا ارتقاء به نسخه امن تنها اقدام مؤثرِ توصیهشده است.

امتیاز شدت CVSS برابر با ۷.۷ ممکن است گمراهکننده بهنظر برسد، زیرا از «پیچیدگی بالای حمله» ناشی از الزام brute-force بدست آمده؛ اما در عمل بخش brute-force ساده و سریع انجام میشود.

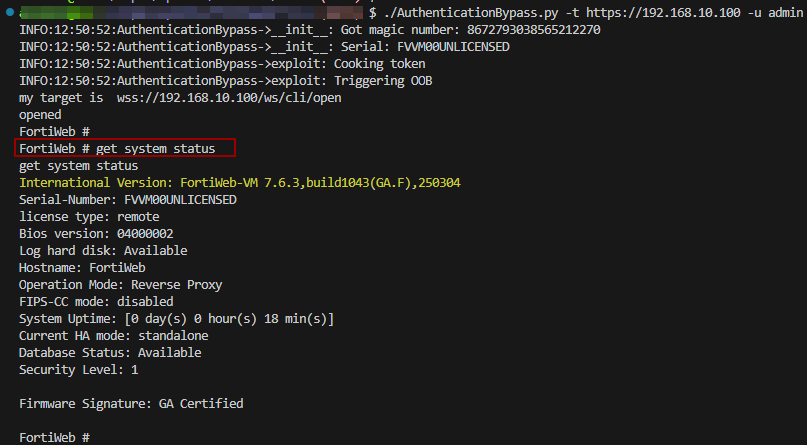

پژوهشگر خروجی یک PoC را به اشتراک گذاشته که جعل هویت مدیر را روی یک REST endpoint نشان میدهد. با این حال، او اکسپلویت کامل را که اتصال به FortiWeb CLI از طریق /ws/cli/open را هم پوشش میدهد، منتشر نکرده است.

با این حال، Aviv Y وعده داده جزئیات کامل بهرهبرداری را بعداً منتشر کند، زیرا مشاوره امنیتی فروشنده بهتازگی منتشر شده و او این تصمیم را گرفته تا به مدیران سیستم زمان بیشتری برای اعمال وصله بدهد.

جزئیات منتشرشده هسته مشکل را نشان میدهند اما بهگفته او برای آنکه حتی مهاجمان باتجربه بتوانند بقیه زنجیره را استنباط کنند کافی نیستند، او به BleepingComputer گفت.

او توضیح داد که مهاجمان باید قالب فیلدهای موجود در نشست را مهندسی معکوس کنند، که با توجه به ساختارهای داده اختصاصی Fortinet عملی نیست.

با وجود این، باید فوراً برای کاهش ریسک اقدام شود، زیرا هکرها چنین اعلانهایی را از نزدیک دنبال میکنند و بهمحض انتشار PoCهای کامل آماده بهرهبرداری میشوند.

Aviv Y به BleepingComputer گفت هنوز تاریخ انتشار اکسپلویت را تعیین نکرده اما قصد دارد به مدافعان زمان بدهد تا به خطر پاسخ دهند.

یک نظر