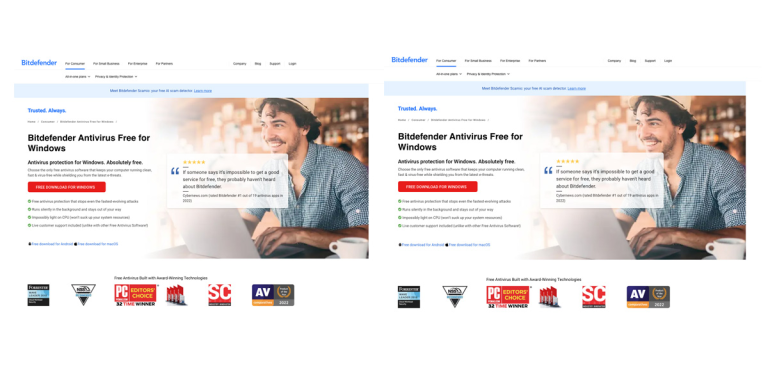

گزارش جدید شرکت امنیتی DomainTools پرده از یک کمپین مخرب برداشته است که با استفاده از سایت جعلی Bitdefender کاربران را فریب داده و به جای نرمافزار امنیتی، بدافزار Venom RAT را به سیستم آنها تزریق میکند. دامنه مخرب به نشانی bitdefender-download[.]com ظاهری کاملاً مشابه صفحه رسمی دانلود Bitdefender دارد.

هنگامی که کاربر روی دکمه «Download for Windows» کلیک میکند، به یک لینک Bitbucket هدایت میشود که در ادامه به یک لینک S3 در آمازون منتهی میگردد و یک فایل ZIP حاوی بدافزار را دانلود میکند. این آرشیو شامل فایل اجرایی StoreInstaller.exe است که سه جزء اصلی دارد:

-

VenomRAT: نسخهای تغییر یافته از Quasar RAT با قابلیتهای کنترل از راه دور، keylogging، سرقت اطلاعات و استخراج داده.

-

StormKitty: ابزار مخصوص سرقت سریع رمزهای عبور و کیف پولهای رمزارز.

-

SilentTrinity: فریمورک post-exploitation متنباز برای دسترسی پنهان و بلندمدت.

این حمله با هدف دستیابی سریع به اطلاعات مالی قربانیان و فروش دسترسی بلندمدت به سیستم آنها انجام میشود. بررسیها نشان میدهد چندین نمونه از VenomRAT دارای C2 یکسانی با آدرس IP ۶۷.۲۱۷.۲۲۸[.]۱۶۰ روی پورت ۴۴۴۹ هستند که احتمال ارتباط آنها با یک مهاجم را تقویت میکند.

همچنین این زیرساخت با چندین دامنه فیشینگ دیگر همپوشانی دارد که برای سرقت اطلاعات ورود به مایکروسافت و بانک RBC استفاده شدهاند.

این حمله نمونهای از روند رو به رشد بدافزارهای ماژولار و متنباز است که به مهاجمان امکان ساخت حملات سفارشی، مخفی، و مؤثر را میدهد. با وجود اینکه ماهیت متنباز این ابزارها به تحلیلگران کمک میکند راحتتر آنها را شناسایی کنند، اما قربانیان اصلی، کاربران عادی اینترنت هستند.

یک نظر