در ادامه به 10 اسکنر آسیب پذیری برتر اشاره میکنیم شاید دوستان بخواهند بقیه رو هم تست کنند :

کد:

Top 10 Vulnerability Scanner Software SolarWinds Network Configuration Manager (NCM) ManageEngine Vulnerability Manager Plus Paessler PRTG Rapid7 Nexpose Acunetix BeyondTrust Network Security Scanner Probely TripWire IP 360 OpenVAS Qualys Community Edition

وبسایت منبع acuntix:

https://www.acunetix.com

dirbuster

burpsuite

هر چند اسکنر ها با تکنیک های مدرن قدرت شناسایی آسیب پذیری رو دارند ولی فراموش نکنید یک پنتستر خوب غیر از اسکنر و ابزار به دانش خودش برای بررسی اولیه نیز متکی هست .

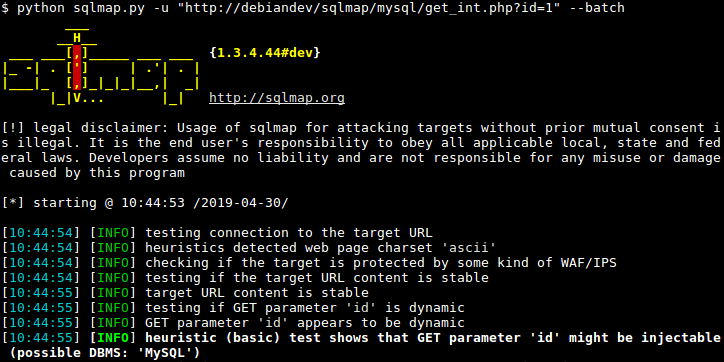

ابزار sqlmap نیز از محبوبترین ابزار های فعلی برای حملات sql injection تولید شده با پایتون هست که کمک ویژه ای در بررسی نفوذ به سایت های دارای آسیب پذیری sql injection میکند و میتونید توضیحات و ابزارو از لینک زیر دریافت کنید :

در مورد هر ابزاری که خواستید شروع کنید داخل سایت های منبع و یوتیوب فیلم های آموزشی متعددی قرار گرفته که از علاقه مندان میخام حتما در موردش تحقیق کنند و آموزش ها رو دنبال کنند .

سیستم عامل کالی لینوکس از ابزار ها و اسکنر های مختلفی نیز برخوردار هست که میتونه کمک به سزایی به پنتست شما بکنه البته این به سلیقه و مدیریت شما مربوط میشه که چه ابزاری رو در چه جایی استفاده کنید .

ادامه دارد .

آفرین)

آفرین)

نظر