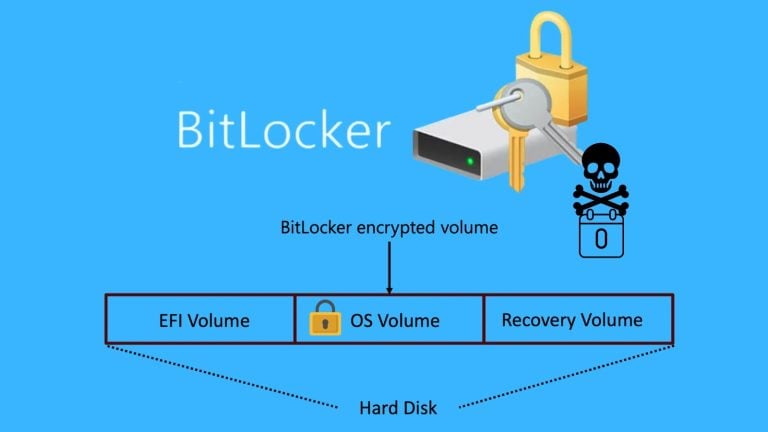

پژوهشگران امنیتی مایکروسافت چهار آسیبپذیری بحرانی در Windows BitLocker شناسایی کردهاند که به مهاجمان با دسترسی فیزیکی اجازه میدهد سیستم رمزگذاری را دور بزنند و به دادههای حساس دسترسی پیدا کنند.

این یافتهها که در قالب پژوهشی با عنوان «BitUnlocker» منتشر شده، روشهای پیشرفتهای را نشان میدهد که محیط بازیابی ویندوز (WinRE) را هدف قرار میدهند تا سیستم حفاظت دادهی BitLocker بیاثر شود.

جزئیات آسیبپذیریها

آسیبپذیریها توسط Alon Leviev و Netanel Ben Simon از تیم Microsoft Offensive Research & Security Engineering (MORSE) کشف شده و شامل چهار بردار حمله است:

-

CVE-2025-48800 — دور زدن اعتبارسنجی WIM با دستکاری offset در فایل

Boot.sdi، که باعث بوت شدن WinRE غیرقابلاعتماد در حالی که نسخه معتبر تأیید میشود، خواهد شد. -

CVE-2025-48003 — سوءاستفاده از نحوه پردازش فایل

ReAgent.xmlبرای زمانبندی عملیات مخرب، از جمله اجرایtttracer.exeبرای باز کردن Command Prompt با دسترسی کامل سیستم. -

CVE-2025-48804 — استفاده از ضعف در اعتبارسنجی برنامههای WinRE با بهرهگیری از برنامه ثبتشده

SetupPlatform.exeبرای ایجاد دسترسی ماندگار به خط فرمان از طریق کلیدهای میانبر. -

CVE-2025-48818 — سوءاستفاده از پردازش BCD (Boot Configuration Data) برای تغییر مسیر سیستمعامل هدف WinRE و استفاده از قابلیت Push Button Reset برای رمزگشایی دیسکهای BitLocker.

علت اصلی مشکل

WinRE بهعنوان پلتفرم بازیابی سیستم، فایلها و پیکربندیها را از درایوهای غیرمحافظتشده پردازش میکند. مهاجمان میتوانند این فایلها را تغییر دهند تا امتیازات بالاتر بگیرند و بدون فعال شدن مکانیزمهای استاندارد BitLocker به دادههای رمزگذاریشده دسترسی پیدا کنند.

واکنش مایکروسافت و وصله امنیتی

-

این آسیبپذیریها در بهروزرسانی امنیتی جولای ۲۰۲۵ (Patch Tuesday) برطرف شدهاند.

-

نسخههای تحت تأثیر:

-

Windows 10 (نسخههای ۱۶۰۷، 21H2، 22H2)

-

Windows 11 (نسخههای 22H2، 23H2، 24H2)

-

Windows Server (نسخههای ۲۰۱۶، ۲۰۲۲، ۲۰۲۵)

-

-

بستههای بهروزرسانی: KB5062552، KB5062553، KB5062554، KB5062560

-

امتیاز CVSS: ۶٫۸ تا ۸٫۱

-

ارزیابی مایکروسافت: احتمال بهرهبرداری «زیاد» برای برخی از نقصها

توصیههای مایکروسافت برای حفاظت بیشتر

علاوه بر نصب وصلهها، مایکروسافت پیشنهاد میکند:

-

فعالسازی TPM + PIN برای احراز هویت پیش از بوت (Pre-boot Authentication)

-

فعالسازی REVISE mitigation برای جلوگیری از Downgrade به نسخههای آسیبپذیر (Anti-rollback)

این اقدامات همراه با وصلهها، لایههای حفاظتی بیشتری در برابر حملات فیزیکی ایجاد میکنند.

اهمیت این پژوهش

پژوهش BitUnlocker نشان داد که حتی سامانههای امنیتی قدرتمندی مانند BitLocker نیز باید بهطور مداوم ارزیابی و تقویت شوند تا در برابر بردارهای تهدید جدید مقاوم بمانند.

مایکروسافت قرار است این یافتهها را در کنفرانس Black Hat USA 2025 با ارائهای تحت عنوان «BitUnlocker: Leveraging Windows Recovery to Extract BitLocker Secrets» به اشتراک بگذارد.

سازمانهایی که به BitLocker برای حفاظت داده تکیه دارند باید بیدرنگ وصلههای امنیتی جولای ۲۰۲۵ را نصب کرده و اقدامات حفاظتی اضافی را اعمال کنند تا خطر دور زدن فیزیکی کاهش یابد.

یک نظر