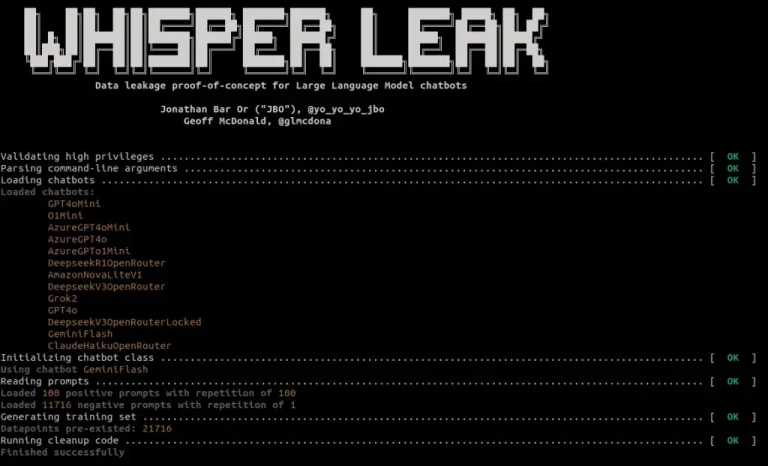

تیم اطلاعات تهدید مایکروسافت (Microsoft Threat Intelligence) یک حمله جانبی (Side-Channel Attack) جدید را افشا کرده که نشان میدهد حتی زمانی که ترافیک شبکه بین کاربر و مدل زبانی از طریق TLS کاملاً رمزگذاری شده باشد، مهاجم میتواند تنها با مشاهدهی الگوهای بستهها (Packet Patterns) و زمانبندی پاسخها، موضوع گفتوگوی شما با هوش مصنوعی را حدس بزند. این حمله با نام Whisper Leak شناخته میشود.

مایکروسافت در آزمایشهای کنترلشده نشان داد که الگوهای جزئی در اندازهی بستهها و فواصل زمانی بین پاسخها در حالت استریم، امضایی دیجیتال ایجاد میکنند که با دقتی بسیار بالا قابل مرتبطسازی با موضوع گفتگو است.

«این نوع حمله جانبی میتواند به مهاجمی که فقط به مشاهدهی ترافیک دسترسی دارد اجازه دهد تا موضوع گفتوگو با مدل زبانی را تشخیص دهد، حتی با وجود رمزنگاری سرتاسری از طریق TLS.»

مایکروسافت افزود که برای کاهش این خطر با چندین شرکت همکاری کرده و مدلهای خود را در برابر این تهدید ایمن کرده است.

رمزنگاری سنتی مانند TLS محتوای پیام را محافظت میکند، اما متادیتاهایی مثل اندازه و زمانبندی بستهها را پنهان نمیکند. محققان مایکروسافت متوجه شدند که در حالت استریم، هر توکن جدیدی که مدل تولید میکند، به شکل جزئی الگوی بستهها را تغییر میدهد و در نتیجه نوعی اثر انگشت دیجیتال ایجاد میکند که قابل تحلیل است.

در این تحقیق، مایکروسافت سناریویی شبیهسازی کرد که در آن مهاجم نمیتواند دادهها را رمزگشایی کند اما قادر است با ابزارهایی مثل tcpdump ترافیک رمزگذاریشده را شنود کند. سپس دادههای جمعآوریشده با مدلهای LightGBM، Bi-LSTM و BERT آموزش داده شدند تا بتوانند تشخیص دهند گفتگو دربارهی چه موضوعی بوده است — مثلاً قوانین پولشویی.

نتیجه حیرتانگیز بود: دقت حمله در بیشتر مدلها بیش از ۹۸٪ بود، و حتی اگر تنها یک گفتوگوی حساس در میان ۱۰٬۰۰۰ گفتوگوی تصادفی پنهان میشد، مهاجم همچنان میتوانست با دقت ۱۰۰٪ همان مورد حساس را شناسایی کند.

«این یعنی اثر انگشت دیجیتالیای که گفتگوها دربارهی یک موضوع خاص ایجاد میکنند، آنقدر متمایز است که یک شنودگر هوش مصنوعی میتواند آنها را با اطمینان تشخیص دهد.»

مایکروسافت هشدار داد:

«حتی با وجود نسبت بسیار اندک گفتگوهای هدف در میان دادههای فراوان، یک مهاجم میتواند با دقت ۱۰۰٪ بخشی از گفتگوهای حساس را شناسایی کند.»

این یافتهها نشان میدهد که بازیگران دولتی، ارائهدهندگان اینترنت یا شنودگران محلی میتوانند ترافیک کاربران را تحلیل کنند تا موضوعات سیاسی، ممنوع یا حساس را بدون نیاز به شکستن رمزگذاری تشخیص دهند.

«این مسئله بهویژه برای کاربران در حکومتهای سرکوبگر خطرناک است، جایی که ممکن است افراد صرفاً بهخاطر صحبت دربارهی اعتراضات، انتخابات یا روزنامهنگاری هدف قرار گیرند.»

مایکروسافت اعلام کرد که با شرکتهای OpenAI، Mistral و xAI همکاری کرده تا راهحلهایی برای این مشکل ارائه دهند. اکنون این شرکتها اقداماتی برای تصادفیسازی الگوهای بستهها و محو طول توکنها پیادهسازی کردهاند.

بهعنوان مثال، OpenAI و Azure فیلدی به نام “obfuscation” به پاسخهای استریم اضافه کردهاند که رشتههای تصادفی با طول متغیر را درج میکند تا اندازهی توکنها پنهان شود. Mistral نیز پارامتری به نام “p” معرفی کرده که عملکرد مشابهی دارد.

مایکروسافت تأیید کرد که راهحل Azure اثربخشی حمله را به سطحی کاهش داده که دیگر از نظر عملی خطرناک محسوب نمیشود.

یک نظر