مایکروسافت یک backdoor جدید بهنام SesameOp را کشف کرد که از OpenAI Assistants API بهعنوان کانال command-and-control (C2) مخفی در سامانههای بهدستآمده سوءاستفاده میکند. محققان تیم DART مایکروسافت این بدافزار را در جولای ۲۰۲۵ هنگام بررسی یک نفوذ بزرگ که مهاجمان ماهها مخفی مانده بودند، شناسایی کردند. مهاجمان از تزریقهای مخرب .NET AppDomainManager در ابزارهای Visual Studio برای حفظ persistence و کنترل از طریق web shellهای داخلی استفاده کرده بودند.

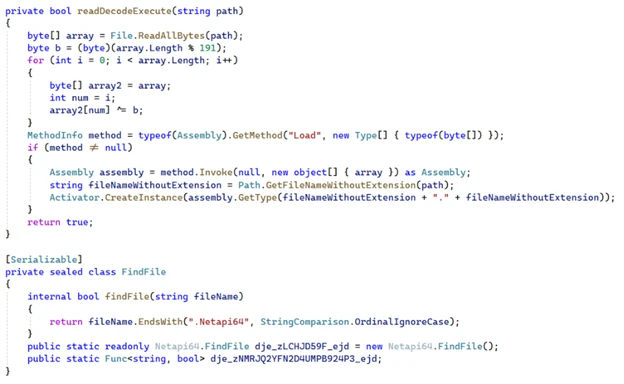

implant شامل دو بخش اصلی است: یک loader سنگیناً مبهمشده (Netapi64.dll) و یک backdoor .NET (OpenAIAgent.Netapi64).

-

loader از %TEMP% یک payload رمزنگاریشده را XOR-decode میکند، مارکرها و mutex میسازد و DLL را با استفاده از .NET AppDomainManager داخل فرآیند میزبان تزریق میکند.

-

backdoor یک config سهقسمتی میخواند (

<OpenAI_API_Key>|<Dictionary_Key>|<Proxy>)، در صورت نیاز از پروکسی عبور میدهد و میزبان آلوده را با Base64 روی hostname شناسایی میکند.

SesameOp از Assistants API برای پرسوجو درباره vector stores و Assistants استفاده میکند و از فیلد description در Assistants بهعنوان پرچمهای کنترلی ساده (مثلاً SLEEP, Payload, Result) بهره میبرد. برای Payloadها بدافزار پیامها را با thread و message ID میخواند؛ هر پیام شامل یک کلید AES بهصورت Base64 (رمزنگاریشده با RSA) و یک payload فشردهشده AES/GZIP است. بدافزار payload را رمزگشایی و از حالت فشرده خارج میکند، آن را به یک dictionary پارس میکند، سپس یک ماژول .NET جاسازیشده را بهصورت داینامیک (از طریق reflection) لود کرده و دستورات را با یک JScript engine (Eval) اجرا میکند. نتایج فشرده، AES-رمزگذاری، با RSA بستهبندی و Base64-encode شده و بهعنوان پیام به OpenAI ارسال میشوند. پس از آمادهشدن، بدافزار یک Assistant یا ورودی vector-store ایجاد یا آپدیت میکند تا وضعیت آمادهبودن را اعلام کند.

این تکنیک لایهای شامل رمزنگاری چندلایه، فشردهسازی، reflective loading و تزریق living-off-the-land است که ترافیک C2 را در عملکرد مشروع Assistants پنهان میکند و persistence و stealth بالا فراهم میآورد. منشأ دقیق این بدافزار هنوز مشخص نیست؛ مایکروسافت یافتهها را با OpenAI بهاشتراک گذاشت، کلید API مخرب را غیرفعال کردند و استفاده محدود از API را تأیید کردند.

یک نظر