آزمایشگاه تهدید Netskope یک کمپین مخرب را شناسایی کرده که از نصبکنندههای جعلی نرمافزار، شامل نمونههایی مشابه با ابزارهای محبوبی مانند DeepSeek، Sogou و WPS Office، برای توزیع بدافزارهای خطرناکی نظیر Sainbox RAT (نوعی از Gh0stRAT) و روتکیت Hidden استفاده میکند.

کمپینی هدفمند با تمرکز بر کاربران چینیزبان

این عملیات عمدتاً کاربران چینیزبان را از طریق وبسایتهای فیشینگ و نصبکنندههای MSI جعلی هدف قرار داده و از تاکتیکها، تکنیکها و رویههایی (TTPs) بهره میبرد که یادآور گروه تهدید مستقر در چین با نام Silver Fox هستند.

بر اساس تحلیل Netskope، این فعالیت با اطمینان متوسط به Silver Fox نسبت داده شده، به دلیل استفاده از صفحات فیشینگ، نصبکنندههای جعلی نرمافزارهای چینی، نمونههای Gh0stRAT و تمرکز مشخص بر این جامعه هدف.

نحوه عملکرد حمله

حمله با بازدید قربانیان از وبسایتهای فیشینگ که ظاهری مشابه پرتالهای نرمافزار معتبر (مانند وبسایت WPS Office) دارند، آغاز میشود. کاربران فریب داده میشوند تا نصبکنندههای آلوده را دانلود کنند.

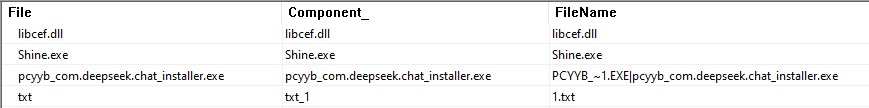

این نصبکنندهها (عمدتاً فایلهای MSI)، یک فایل اجرایی مشروع به نام Shine.exe را اجرا میکنند تا بهصورت DLL sideloading، فایل مخرب libcef.dll را بارگذاری کنند — که نسخه جعلی کتابخانه Chromium Embedded Framework است.

در همان زمان، نصبکننده واقعی نرمافزار نیز اجرا میشود تا جلوهای قانونی به عملیات ببخشد.

جزئیات فنی زنجیره آلودگی

در حین اجرا، فایلی به نام ۱.txt ایجاد میشود که حاوی shellcode و payload بدافزار است.

Shellcode استفادهشده، با الهام از ابزار متنباز sRDI، از تکنیک Reflective DLL Injection استفاده میکند و فایل Install.dll را در حافظه بارگذاری کرده و تابع export شدهی آن با نام Shellex را فراخوانی میکند تا اجرای payload آغاز شود.

تواناییهای Sainbox RAT و روتکیت Hidden

Payload شناساییشده، Sainbox RAT است که کنترل کامل سیستم قربانی را در اختیار مهاجم قرار داده و اجازه سرقت دادهها و اجرای payloadهای بعدی را میدهد.

در بخش .data این RAT، یک درایور روتکیت بر پایه پروژه متنباز Hidden قرار دارد. این درایور بهعنوان یک سرویس با نام Sainbox و از طریق تابع NtLoadDriver نصب میشود.

روتکیت مذکور با استفاده از mini-filters و kernel callbacks فرآیندها، فایلها و کلیدهای رجیستری را مخفی میکند و از حذف شدن خودش و برخی فرآیندهای خاص جلوگیری مینماید.

ماندگاری و پنهانکاری

برای حفظ ماندگاری، مسیر اجرای Shine.exe در کلید Run رجیستری ویندوز با نام Management ثبت میشود، تا بدافزار پس از هر بار راهاندازی سیستم مجدداً فعال شود.

ترکیب RAT و روتکیت، کنترل و مخفیکاری را به شکلی فراهم میکند که ابزارهای امنیتی نتوانند بهراحتی آن را شناسایی کنند.

این کمپین نشان میدهد که مهاجمان از محبوبیت نرمافزارهای هوش مصنوعی برای فریب کاربران بهره میبرند؛ صفحات فیشینگ نقش طعمه را ایفا میکنند و نصبکنندههای واقعی، فعالیتهای مخرب را پنهان میسازند.

استفاده از بدافزارهای عمومی مانند Gh0stRAT و روتکیتهای متنباز مانند Hidden نشان میدهد که مهاجمان از ابزارهای موجود برای افزایش کارایی خود بهره میبرند.

وضعیت پیگیری و تحلیل

طبق گزارش، Netskope Threat Labs همچنان در حال رصد تکامل Sainbox RAT و روشهای گروه Silver Fox است، هرچند نسبتدادن دقیق این حمله به یک گروه خاص دشوار است؛ بهخصوص به دلیل استفاده مشترک از ابزارها و احتمال اجرای عملیاتهای فریبدهنده (false flag).

این فعالیت با الگوهای شناختهشده Silver Fox همراستا بوده، اما تحقیقات بیشتر ممکن است بینشهای جدیدی ارائه دهد.

شاخصهای نفوذ (Indicators of Compromise – IOCs)

| نوع | مقدار | توضیحات |

|---|---|---|

| File Name | Shine.exe | فایل قانونی برای بارگذاری DLL مخرب |

| File Name | libcef.dll | DLL مخرب |

| File Name | ۱.txt | حاوی shellcode و payload بدافزار |

| Registry Key | Management | کلید رجیستری برای ماندگاری |

| Service Name | Sainbox | نام سرویس روتکیت |

یک نظر