سیسکو یک بار دیگر چهار اشکال مهم را که قبلاً در برنامه کنفرانس ویدیویی و پیامرسانی Jabber فاش شده بود برطرف کرد. این نقصهای امنیتی که به طور نامناسبی مورد رسیدگی قرار گرفته بودند، کاربران را در معرض حملات از راه دور قرار میداد.

این آسیبپذیریها اگر با موفقیت مورد استفاده قرار بگیرند میتوانند به یك مهاجم تأیید شده از راه دور اجازه دهند تا كد دلخواه را در سیستمهای هدف با ارسال پیامهای مخصوص ساخته شده در گفتگوهای گروهی یا افراد خاص اجرا كند.

نقصهای جدید که پس از درخواست یکی از مشتریهای خود برای بررسی وصله، برطرف شد، بر تمام نسخههای پشتیبانی شده (Cisco Jabber Client(12.1 – 12.9 تأثیر میگذارد.

Watchcom در گزارشی که امروز منتشر شد گفت: سه مورد از چهار آسیبپذیری که در ماه سپتامبر فاش شده است بهطور کامل برطرف نشدهاند.

سیسكو وصلهای را منتشر كرد كه نقاط تزریق گزارش شده را برطرف میكرد، اما مشكل اساسی برطرف نشده است. به همین ترتیب ما توانستیم ۷ نقطه تزریق جدید پیدا كنیم كه میتوانند برای استفاده از آسیبپذیریها مورد استفاده قرار گیرند.

مهمترین نقص CVE-2020-26085 (مشابه CVE-2020-3495) است که دارای درجه شدت ۹.۹ از ۱۰ است، یک آسیبپذیری (zero-click cross-site scripting (XSS که میتواند با فرار از CEF sandbox برای اجرای کد از راه دور استفاده شود.

CEF یا Chromium Embedded Framework یک فریمورک منبعباز است که برای تعبیه یک مرورگر وب مبتنی بر Chromium در برنامههای دیگر استفاده میشود.

تمام آنچه که یک مهاجم باید انجام دهد این است که شروع به انتقال فایل شامل یک پرونده مخرب “.exe” کرده و قربانی را مجبور به قبول آن با استفاده از حمله XSS کند، سپس یک فراخوانی به عملکرد فوق الذکر را ایجاد کرده و باعث میشود فایل اجرایی روی دستگاه قربانی اجرا شود.

این آسیبپذیری نیازی به تعامل کاربر ندارد و بسیار Wormable است، بدین معنی که میتوان با پنهان کردن payload در پیام چت، بدافزار را به طور خودکار به سیستمهای دیگر منتقل کرد.

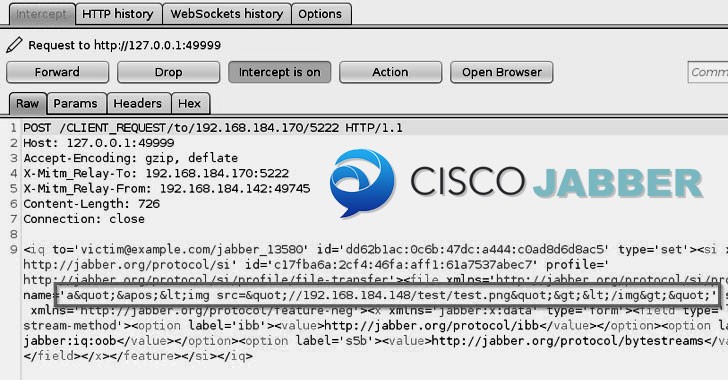

نقص دوم CVE-2020-27132، ناشی از نحوه تجزیه تگهای HTML در پیامهای XMPP است، یک پروتکل ارتباطی مبتنی بر XML که برای تسهیل پیامرسانی فوری بین دو یا چند نهاد شبکه استفاده میشود.

میتوان با تزریق مثلاً یک برچسب HTML تصویر که به یک URL مخرب اشاره دارد یا حتی اجرای کد مخرب JavaScript، پیام بیخطر انتقال فایل را دستکاری کرد.

براساس گفته محققان هیچ اقدامات امنیتی اضافی در نظر گرفته نشده است بنابراین میتوان هم كد از راه دور را بدست آورد و هم با استفاده از این نقطه تزریق جدید، هش رمز عبور NTLM را بدزدند.

آسیبپذیری سوم و نهایی (CVE-2020-27127) یک نقص تزریق دستورالعمل مربوط به هندلرهای پروتکل است که برای اطلاع سیستمعامل برای باز کردن URLهای خاص استفاده میشود (//:XMPP://, IM://, TEL)

این امکان را برای یک مهاجم فراهم میکند تا Flagهای دلخواه خط فرمان را به سادگی با قرار دادن فاصله در URL وارد کند.

Watchcom به سازمانها توصیه میکند تا زمانی که همه کارمندان این به روزرسانی را نصب نکردهاند، ارتباط با نهادهای خارجی را از طریق Cisco Jabber غیرفعال کنند.

یک نظر