گروه بدنام جاسوسی سایبری HoneyMyte که با نامهای Mustang Panda یا Bronze President نیز شناخته میشود، بهطور جدی زرادخانه خود را ارتقا داده و اینبار با استفاده از یک kernel-mode rootkit پیشرفته، خود را عمیقاً در شبکههای دولتی جنوب شرق و شرق آسیا تثبیت کرده است. گزارش جدیدی از Kaspersky Labs جزئیات کمپینی را شرح میدهد که در اواسط سال ۲۰۲۵ شناسایی شده و نشاندهنده یک جهش خطرناک در تاکتیکهای این گروه است؛ جهشی که در آن پنهانکاری و ماندگاری، بالاترین اولویت را دارند.

بر اساس ارزیابی پژوهشگران، این کمپین احتمالاً از فوریه ۲۰۲۵ آغاز شده و تمرکز اصلی آن روی سازمانهایی در میانمار و تایلند بوده است. نکته قابل توجه این است که بسیاری از قربانیان، پیشتر نیز با ابزارهای قدیمیتر این گروه آلوده شده بودند و حالا دوباره هدف حمله قرار گرفتهاند.

هسته اصلی این عملیات جدید، یک درایور مخرب با نام ProjectConfiguration.sys است. برای عبور از بررسیهای امنیتی استاندارد، مهاجمان این درایور را با یک گواهی دیجیتال معتبر اما احتمالاً سرقتشده امضا کردهاند؛ گواهیای که به شرکت Guangzhou Kingteller Technology Co., Ltd. تعلق داشته و در واقع از سال ۲۰۱۵ منقضی شده بوده است.

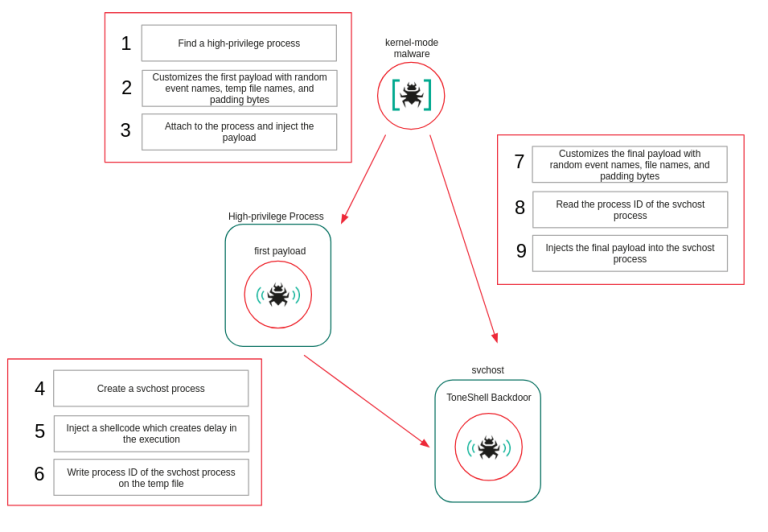

پس از نصب، این درایور صرفاً یک فایل غیرفعال نیست، بلکه نقش محافظ بدافزار را ایفا میکند. طبق گزارش:

«این درایور بهعنوان یک mini-filter driver روی سیستم آلوده ثبت میشود و هدف نهایی آن تزریق یک backdoor Trojan به پردازشهای سیستمی و محافظت از فایلهای مخرب، پردازشهای user-mode و کلیدهای رجیستری است.»

این بدافزار با دستکاری مقدار altitude یا همان ترتیب بارگذاری درایورهای سیستمی، عملاً نرمافزارهای امنیتی را کور میکند. در اقدامی کاملاً جسورانه، حتی Microsoft Defender نیز هدف قرار گرفته است:

«بدافزار altitude اختصاص دادهشده به WdFilter، یکی از درایورهای کلیدی Microsoft Defender را تغییر میدهد و عملاً مانع از بارگذاری WdFilter در I/O stack میشود.»

هدف نهایی این زیرساخت پیچیده، استقرار ToneShell، backdoor شاخص این گروه است. اما روش تحویل آن بهطور چشمگیری تغییر کرده است.

پژوهشگران کسپرسکی تأکید میکنند:

«این اولین باری است که مشاهده میکنیم ToneShell از طریق یک loader در سطح kernel تحویل داده میشود؛ روشی که آن را از نظارتهای user-mode محافظت میکند.»

نسخه جدید بدافزار طوری طراحی شده که در ترافیک شبکه کاملاً عادی به نظر برسد. این بدافزار با سرورهای command-and-control (C2) مانند avocadomechanism[.]com ارتباط برقرار میکند و با استفاده از headerهای جعلی TLS 1.3، استخراج دادهها را بهعنوان ترافیک امن وب مخفی میسازد.

انتخاب اهداف و ابزارها بهوضوح به یک دشمن آشنا اشاره دارد. در گزارش آمده است:

«ما با اطمینان بالا ارزیابی میکنیم که فعالیتهای توصیفشده در این گزارش به عامل تهدید HoneyMyte مرتبط است.»

این نتیجهگیری بر اساس استفاده همزمان از ToneShell و سایر ابزارهای شناختهشده این گروه مانند PlugX و کرم USB موسوم به ToneDisk انجام شده است.

به نظر میرسد این کمپین تلاشی هدفمند برای حفظ دسترسی بلندمدت به اهداف اطلاعاتی با ارزش بالا باشد.

«عملیاتهای HoneyMyte در سال ۲۰۲۵ نشاندهنده یک تکامل آشکار به سمت استفاده از injectorهای kernel-mode برای استقرار ToneShell هستند؛ رویکردی که هم پنهانکاری و هم مقاومت بدافزار را افزایش میدهد.»

از آنجا که این بدافزار بهطور کامل در حافظه اجرا میشود و پشت یک درایور کرنلی پنهان است، روشهای سنتی شناسایی ممکن است کاملاً ناکارآمد باشند. به همین دلیل به مدافعان هشدار داده شده است که:

«تحلیل حافظه (memory forensics) به یک ابزار حیاتی برای کشف و بررسی این نفوذ تبدیل میشود.»

یک نظر