شرکت امنیت سایبری Intezer با انتصاب عملیات به زیرمجموعهای از APT28 با نام مستعار Sofacy ،Sednit ،Fancy Bear یا (STRONTIUM) گفت که از ایمیلهای فیشینگ با موضوع همهگیری کرونا برای تحویل نسخه Go بدافزار Zebrocy (یا Zekapab) استفاده شده است.

Zebrocy در وهله اول از طریق حملات فیشینگ ارائه میشود که حاوی اسناد Microsoft Office فریبنده با ماکرو و همچنین پیوستهای فایل اجرایی است.

برای اولین بار در سال ۲۰۱۵ مشاهده شدهاند، مشخص شده است که عاملان این بدافزار با GreyEnergy، یک گروه که جانشین BlackEnergy یا Sandworm است همپوشانی دارند که نقش آن را به عنوان یک زیر گروه با پیوندهایی به Sofacy و GreyEnergy نشان میدهد.

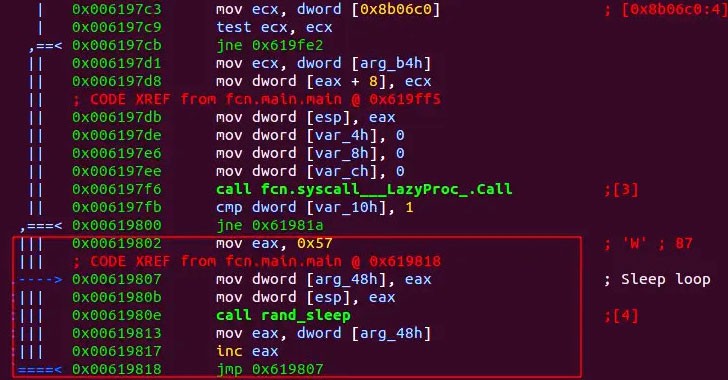

این بدافزار به عنوان یک دربپشتی و بارگیریکننده عمل میکند که قادر به جمعآوری اطلاعات سیستم، دستکاری پروندهها، گرفتن عکس از صفحه و اجرای دستورات مخربی است که سپس به یک سرور کنترل شده توسط مهاجم منتقل میشوند.

در حالی که Zebrocy در اصل در دلفی نوشته شده است (Delphocy نامیده می شود)، از آن زمان به بعد به زبانهای مختلفی اجرا شده است، از جمله AutoIT ،C ++ ،C# ،Go ،Python و VB.NET.

این کمپین خاص که توسط Intezer مشاهده شده است از نسخه مخرب بدافزار استفاده میکند، اولین بار توسط Palo Alto Networks در اکتبر ۲۰۱۸ و بعداً توسط Kaspersky در اوایل سال ۲۰۱۹ به ثبت رسیده است، با فریب به عنوان بخشی از یک فایل هارد درایو مجازی (VHD) ارائه شده است که قربانیان را مجبور میکند برای دسترسی به پروندهها از ویندوز ۱۰ استفاده کنند.

پس از نصب، پرونده VHD به عنوان یک درایو خارجی با دو فایل ظاهر میشود، یکی سند PDF که حاوی اسلایدهای ارائه شده درباره Sinopharm International Corporation، یک شرکت دارویی مستقر در چین است.

فایل دوم یک فایل اجرایی است که به عنوان یک سند Word بدل میشود که با باز شدن آن بدافزار Zebrocy اجرا میشود.

کمپینهای فیشینگ تحویل Zebrocy در ماههای اخیر چندین بار دیده شدهاند.

در سپتامبر سال گذشته، ESET از فعالیتهای Sofacy با هدف، هدف قرار دادن وزارتخانههای امور خارجه در کشورهای اروپای شرقی و آسیای میانه خبر داد.

یک نظر