تیم پشتیبان افزونه محبوب وردپرس، یک آسیبپذیری مهم در بارگذاری پرونده را فاش کرده و یک وصله را نیز برای آن منتشر کرده است.

افزونه آسیبپذیر، فرم تماس با ما ۷ است با بیش از ۵ میلیون نصب فعال که این ارتقاء فوری را برای دارندگان سایتهای وردپرس ضروری میکند.

این هفته پروژه Contact Form 7 آسیبپذیری آپلود فایل بدون محدودیت (CVE در انتظار) را در پلاگین وردپرس فاش کرده است که میتواند به یک مهاجم اجازه دهد هنگام بارگذاری پرونده، محافظت تغییرنام(جلوگیری از استفاده از کدها و کاراکترهای غیرمجاز) را دور بزند.

یک مهاجم میتواند با استفاده از افزونه، پروندهای ساخته شده با کد دلخواه را در سرور آسیبپذیر بارگذاری کند.

سپس با استفاده از این آسیبپذیری، پرونده میتواند به عنوان یک اسکریپت توسط مهاجم برای اجرای کد در داخل اجرا شود.

در مشاوره امنیتی پروژه آمده است: فرم تماس نسخه ۷ ۵.۳.۲ منتشر شده است. این یک نسخه امنیتی و نگهداری فوری است. ما به شما اکیداً توصیه میکنیم که سریعاً آن را بهروز کنید.

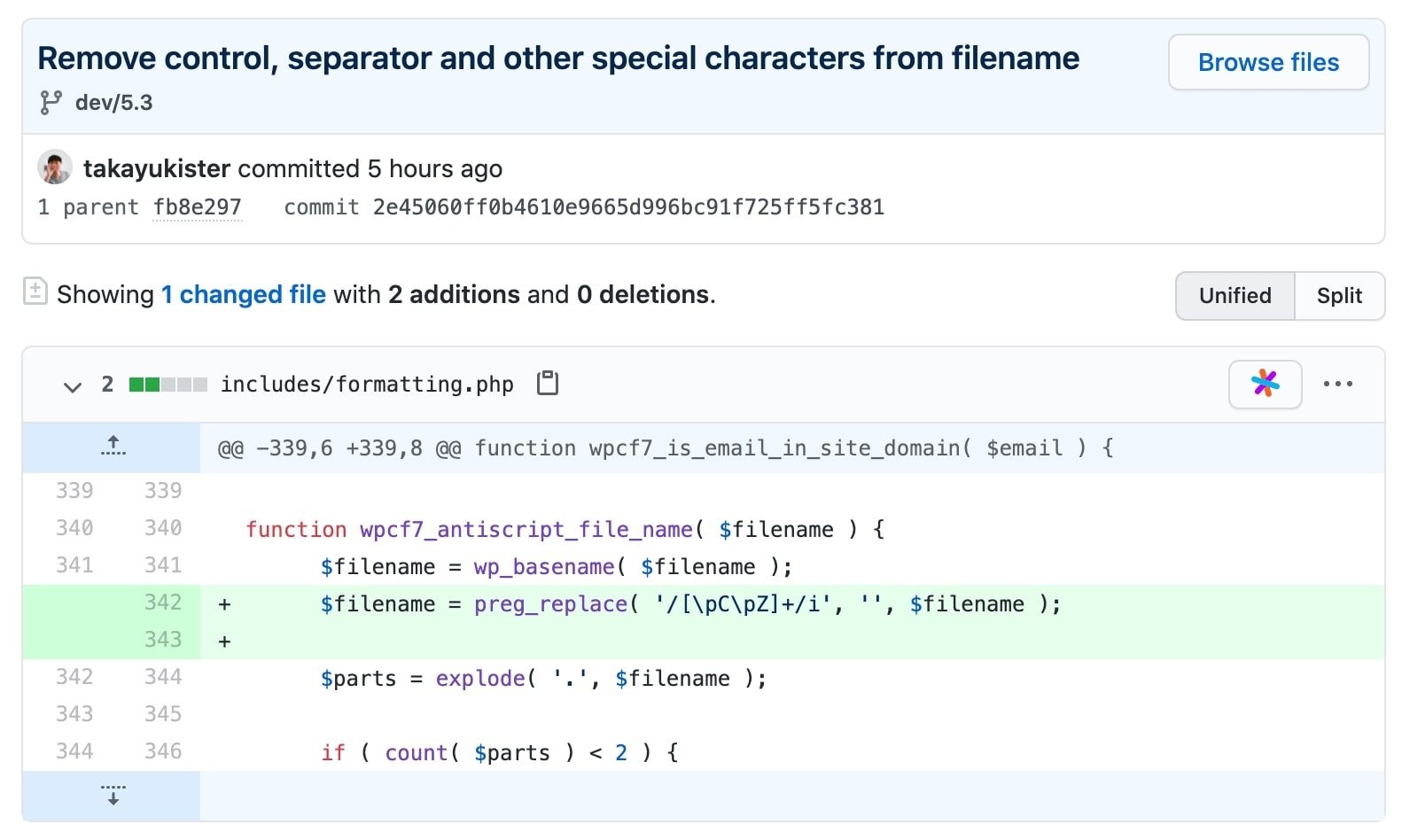

این مسئله در پرونده شامل includes/formatting.php رخ میدهد که بخشی از کد افزونه Contact Form 7 است.

در نسخههای آسیبپذیر، این پلاگین کاراکترهای خاص را از نام پرونده بارگذاری شده حذف نمیکند، از جمله کاراکترهای کنترل و جداکنندهها.

این به طور بالقوه میتواند به مهاجم اجازه دهد پروندهای حاوی دو پسوند را بارگذاری کند که توسط یک کاراکتر غیر قابل چاپ یا خاص مانند پروندهای به نام “abc.php .jpg” از هم جدا شده است.

جدا کننده بین دو پسوند در این مثال یک کاراکتر (tab (\t است.

هنگام بارگذاری در سرور فرم تماس۷ احتمالاً نام پرونده را تا پسوند اول تجزیه کرده و مورد دوم را به دلیل جداکننده کنار میگذارد.

بنابراین نام پرونده جدید به “abc.php” تبدیل میشود، یک اسکریپت PHP که مهاجم اکنون میتواند به آن دسترسی پیدا کند تا کد دلخواه را در سرور اجرا کند.

اصلاحاتی که توسط این پروژه انجام شده است در زیر نشان داده شده است، شامل یک اعتبار سنجی مبتنی بر regex:

نسخه وصله ۵.۳.۲ این افزونه را میتوانید از وردپرس بارگیری کنید. به کاربران فرم تماس ۷ توصیه میشود فوراً این بروزرسانی فوری را اعمال کنند.

یک نظر