ما سریع حرکت کردیم و چیزها را شکستیم. وقت تغییر رسیده است.

بهمدت ۲۰ سال، صنعت فناوری با شتاب حرکت کرد و چیزها را شکست. نتیجهاش یک بحران امنیت سایبری است که بر پایه کدهای عجولانه و نرمافزارهای آسیبپذیر ساخته شده. زمان آن رسیده که «سرعت به هر قیمت» را با یک رویکرد «اول امنیت» جایگزین کنیم.

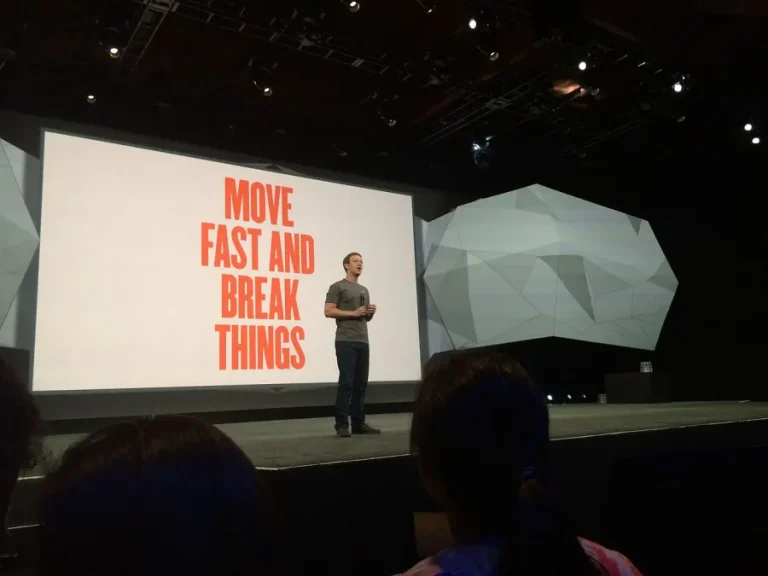

عبارت «Move fast and break things» یک فلسفه راهنما در صنعت فناوری بوده است. این عبارت بیش از دو دهه پیش توسط مدیرعامل و بنیانگذار متا، Mark Zuckerberg، ابداع شد؛ دستوری عملیاتی برای توسعهدهندگان فیسبوک تا سرعت و نوآوری را حتی به قیمت بیثباتی در اولویت بگذارند. زاکربرگ در مصاحبهای با Business Insider در سال ۲۰۰۹ گفت: «اگر چیزها را نمیشکنید، به اندازه کافی سریع حرکت نمیکنید.»

اما این فراخوان فراتر از دفاتر فیسبوک شنیده شد. صنعت فناوری نزدیک به دو دهه این فلسفه را پذیرفت و مزایای آن همهجا قابل مشاهده است؛ از اینفلوئنسرهای TikTok گرفته تا پرداختهای موبایلی بدون تماس، تاکسیهای خودران و عینکهای مجهز به هوش مصنوعی.

در عمل اما فرهنگ «سریع حرکت کن و خراب کن» شرکتهایی را بهوجود آورد که چرخههای انتشار سریع و توسعه قابلیتها را بر امنیت و تابآوری نرمافزار ترجیح میدهند. آنها سریع حرکت میکنند و چیزهای خراب میسازند: اپلیکیشنها، سرویسها و دستگاههای آسیبپذیر و بدطراحیشده که طعمه گروههای مجرم سایبری و دولتهای متخاصم میشوند. به حملات گروههای APT مورد حمایت چین فکر کنید که در سال ۲۰۲۵ هم نقصهای شناختهشده و هم «zero-day» را در نمونههای on-premises Microsoft SharePoint هدف گرفتند و نیز دستگاههای Ivanti در سال ۲۰۲۳. این کمپینها به compromise صدها سازمان در سراسر جهان انجامید؛ از جمله نهادهای فدرال آمریکا و اپراتورهای زیرساختهای حیاتی.

سپس کمپین بازیگر تهدید مورد حمایت چین با نام UNC6395 بود که مشتریان Salesforce را با استفاده از توکنهای OAuth سرقتشده از اپلیکیشن ثالث Salesloft Drift هدف گرفت تا حجم عظیمی از دادهها را از صدها نمونه Salesforce خارج کند.

این رخدادها دو ویژگی کلیدی از چشمانداز تهدیدات سایبری امروز را برجسته میکنند. نخست، مهاجمان از اپلیکیشنهای قدیمی با کدهای legacy که دارای آسیبپذیریهای شدید هستند سوءاستفاده میکنند. دوم، آنها پلتفرمهای ابری بزرگ و پیچیدهای مانند Salesforce را با compromise کردن یکپارچهسازیهای ثالث آسیبپذیر، وابستگیهای نرمافزاری و APIهای بدمدیریت هدف میگیرند.

این مشکل با یک فرض خطرناک تشدید میشود: اینکه تأمینکنندگان نرمافزار قابل اعتماد و امن هستند. این طرز فکر منسوخ شده است. در گذشته، حملات زنجیره تأمین نادر بودند، چرخههای توسعه ماهها یا سالها طول میکشید و اعمال سریع patchها استاندارد طلایی بود. امروز، در عصر «سریع حرکت کن»، کد میتواند در چند روز، چند ساعت یا حتی چند ثانیه از توسعه به تولید برسد.

به رخداد اخیر Trust Wallet توجه کنید. در دسامبر، فروشنده اپلیکیشن رمزارزی اعلام کرد هکرها حدود ۸.۵ میلیون دلار دارایی رمزارزی را از طریق یک افزونه compromise-شده Google Chrome به سرقت بردهاند. ریشه ماجرا شیوع نوامبری کرم registry-native با نام Shai Hulud بود که اعتبارنامههای GitHub توسعهدهندگان Trust Wallet را افشا کرد. با این اعتبارنامهها، مهاجمان به سورسکد افزونه مرورگر Trust Wallet و کلید API فروشگاه Chrome Web Store دسترسی پیدا کردند. به گفته شرکت در یک پست وبلاگی، این دسترسی به آنها اجازه داد buildهای مخرب افزونه را مستقیماً در فروشگاه بارگذاری کنند و بررسیهای امنیتی استاندارد Trust Wallet را دور بزنند. ظرف چند روز، کاربران Trust Wallet با کیفپولهای خالی از خواب بیدار شدند.

با compromise کردن کانالهای «از پیش مورد اعتماد» مانند بهروزرسانیهای نرمافزاری تأمینکنندگان معتبر یا پروژههای متنباز، مهاجمان مجرم و دولتی میتوانند دامنه نفوذ خود را به محیطهای IT حساس گسترش دهند.

راهحل چنین مشکلاتی از پذیرش این واقعیت آغاز میشود که عصر «سریع حرکت کن و خراب کن» باید پایان یابد. از آنجا که نرمافزار همهچیز را تغذیه میکند؛ از سرورهای پایگاهداده گرفته تا ماشین ظرفشویی و تراکتور، فروشندگان باید امنیت را برای پاسخ به نیاز بازار و الزامات مقرراتی در اولویت بگذارند. این یعنی اثبات امن بودن نرمافزار. ابزارهای سنتی تست امنیت اپلیکیشن مانند SCA، SAST و DAST بخشی از راهحل هستند.

با این حال، چشمانداز تهدید امروز از ناشران نرمافزار میخواهد فراتر از «مظنونهای همیشگی» appsec نگاه کنند. آنها باید پیش از انتشار، باینریهای کامپایلشده را برای کشف دستکاری یا کد مخرب آزمایش کنند؛ چیزهایی که معمولاً از ابزارهای سنتی تست امنیت اپلیکیشن میگریزند. به هر حال، همین را در رخدادهایی مانند هک SolarWinds Orion یا اپلیکیشن دسکتاپ ارائهدهنده VoIP یعنی 3CX دیدیم.

ناشران نرمافزار همچنین باید کیفیت کد، امنیت و شفافیت را در اولویت بگذارند. این کار با تعیین اهداف بلندپروازانه «zero vulnerability» ممکن میشود تا رسیدگی به مسائلی مانند «code rot» یعنی اتکا به ماژولهای قدیمی و آسیبپذیر تشویق شود. آنها همچنین باید با انتشار فهرست مواد تشکیلدهنده محصولات خود شفافیت را بپذیرند؛ از جمله SBOM، MLBOM و SaaSBOM. دانستن اینکه چه چیزهایی در نرمافزار مصرفی سازمان شما وجود دارد، برای پیشگیری از حملاتی که از وابستگیهای آسیبپذیر یا ضعفهای زنجیره تأمین سوءاستفاده میکنند حیاتی است.

آیا شرکتهای فناوری همچنان باید سریع حرکت کنند و نوآوری داشته باشند؟ قطعاً. اما در سال ۲۰۲۶، نوآوری و انتشار سریع باید با اولویتی حتی بزرگتر متعادل شود: ساخت فناوری امن و تابآور که هم فروشندگان و هم مشتریان را در برابر حملات محافظت کند. بهجای «سریع حرکت کن و خراب کن»، به یک شعار تازه نیاز داریم: «هوشمندانه و ایمن بساز».

ساشا ژدلر، مدیر ارشد اعتماد (CTrO) در ReversingLabs و شریک عملیاتی در Crosspoint Capital است و نزدیک به ۲۰ سال تجربه رهبری اجرایی جهانی در Fortune 10 دارد. دامنه مسئولیت CTrO او شامل رهبری، نظارت و حاکمیت بر وظایف CISO/CSO از جمله امنیت محصول است و همچنین همکاری با سایر رهبران در استراتژیهای شرکتی و محصول، مشارکتهای راهبردی و پژوهش، و هیئتهای مشاوره مشتری و فناوری، از جمله حمایت از شورای CISO شرکت ReversingLabs.

یک نظر